« Limiter, contrôler et superviser les accès » seraient les conseils à donner après la lecture du Data Breach investigation Report de Verizon

Chaque année, Verizon publie un pavé impressionnant basé sur les dizaines de milliers d’observations et d’interventions réalisées par ses équipes de sécurité. Sans artifices ni exagérations, ce document montre l’évolution des tendances des menaces . Les informaticiens trop occupés pour lire le Rapport d’enquête sur les compromissions de données pourront en consulter la synthèse offerte par Verizon.

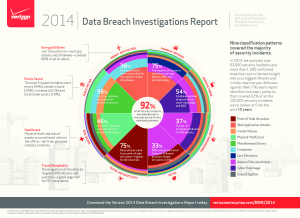

Et pour résumer celle-ci, vous y trouverez sept conseils fondés sur l’analyse de plus de 60 000 incidents de sécurité. Si je devais condenser cette liste en un simple mantra de sécurité, ce serait « limiter, contrôler et superviser les accès ».

La première partie, limiter, est plutôt évidente : s’il y a moins de données sensibles disponibles aux utilisateurs, il y a moins de chances de voir les pirates leur tomber dessus. L’idée de limitation joue un rôle notoire dans les neuf types d’attaques de base définis par l’équipe de Verizon, mais elle s’avère particulièrement importante dans les « erreurs diverses » au nom si bénin. Verizon a constaté 16 000 incidents relatifs à des erreurs humaines de divulgation d’informations sensibles. Il s’agissait essentiellement de publication ou d’envoi accidentel de documents ou encore la mauvaise configuration de logiciels ayant pour résultat des fuites de données. Comme l’indique Verizon, l’envoi de courriers électroniques en masse par un utilisateur ordinaire ayant accès à des données non ordinaires constitue un repère courant. Bien sûr, la meilleure façon de limiter ou d’empêcher les erreurs consiste à savoir qui a accès aux données sensibles de manière injustifiée.

La partie contrôler de mon mantra apparaît dans plusieurs types d’attaques, mais elle est particulièrement présente dans le groupe « Point de vente », lequel ne représente qu’une minuscule fraction de l’ensemble des incidents, mais constitue quand même 14 % des violations constatées en 2013. Les solutions recommandées par l’équipe du DBIR de Verizon se résument à des stratégies de mot de passe plus strictes et une authentification à deux facteurs. Dans le contexte des récentes attaques dans le domaine de la vente au détail, ajouter ces contrôles supplémentaires des utilisateurs entrant dans le système aurait une incidence énorme.

Enfin, superviser les accès représente un aspect essentiel des contrôles de sécurité critiques des SANS, lesquels constituent la base des recommandations du DBIR de cette année. Ce point est particulièrement pertinent en matière de cyberespionnage et de menace interne, comme le souligne l’équipe de Verizon. Dans les deux cas, les pirates se trouvent pour ainsi dire derrière les lignes : les « taupes » disposent déjà des clés nécessaires et les cyberespions employant des APT ( furtifs ressemblent à des utilisateurs ordinaires. Comment minimiser les dommages ? Il vous faut un logiciel automatisé spécial pour superviser en permanence et en temps réel les accès inhabituels, c’est-à-dire les utilisateurs ordinaires effectuant des opérations incongrues sur les fichiers.

puis

puis