Trellix analyse régulièrement les cyberattaques, en particulier celles menées contre l’Ukraine. Elles ont été multipliées par 20 fin 2022.

Née l’année dernière suite au rapprochement de FireEye et McAfee, Trellix analyse avec une acuité renforcée les cyberattaques menées contre l’Ukraine. Celles-ci se sont particulièrement intensifiées depuis février 2022. Elles ont notamment pour but de saper la distribution de médicaments, de nourriture et de secours en empêchant l’accès aux services de base. La majorité de ces attaques visent des sous-domaines du site Web « gov.ua », le domaine parent des sites gouvernementaux et militaires ukrainiens.

Les dernières recherches des chercheurs de Trellix soulignent une augmentation des cyberattaques par email en fin d’année 2022 : elles ont été multipliées par 20 entre Novembre et Décembre. Un facteur multiplicateur qui n’est pas le fruit d’un hasard. Un « push » a clairement été opéré pour accentuer les cybermenaces sur l’Ukraine. Classiquement, les attaques les plus populaires sont basées sur des pièces jointes envoyées sous plusieurs formats, xlsx, shtml, doc…le xlsm étant le plus utilisé ces derniers mois. Parmi les autres menaces, des pages web malveillantes et ainsi que plusieurs familles de malwares sont également utilisées. Trellix attribue la majorité de ces attaques au groupe parrainé par l’État russe, Gamaredon.

Dans leur rapport, les chercheurs listent et détaillent différents types de phishing menés par les attaquants, comme par exemple, des emails prétendant provenir du « Ministère de la Défense d’Ukraine », une notification prétendant provenir d’un administrateur de « mil.gov.ua », ou encore des emails prétendant provenir du ministère des Affaires étrangères d’Estonie cherchant à partager les contacts des agents de l’ambassade et contenant un lien redirigeant l’utilisateur vers un lien Google Drive contenant un fichier malveillant.

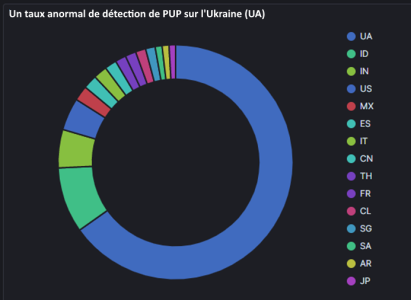

Les chercheurs de Trellix ont aussi noté une augmentation anormale des détections PUP (Potentially Unwanted Program), autrement dit un programme potentiellement indésirable, quoique non encore reconnu comme dangereux. Les détections étaient essentiellement liées à un même outil d’activation de la suite Adobe (outil permettant – en théorie – un piratage des outils Adobe). Ce PUP s’est révélé être, après analyse, un malware visant à créer une porte dérobée sur les systèmes infectés.

Les chercheurs ont également repéré une attaque ciblée contre une institution financière Ukrainienne s’appuyant sur une faille connue (CVE-2021-3438) des imprimantes HP.

Trellix invite toutes les entreprises à rester vigilantes, certaines attaques ciblant l’Ukraine pouvant avoir des répercussions ailleurs notamment au travers de la diffusion mondiale de certains PUP (cracks logiciels).

puis

puis