Cyberattaque mondiale… FireEye et Microsoft confirment que les attaques récentes proviennent d’un code malveillant au cœur de SolarWinds Orion…

Les cyberattaques « sponsorisées par des états » ciblant des organisations gouvernementales et publics ainsi que des grandes entreprises du secteur privé se sont multipliées ces derniers mois aux US comme en Europe. Elles ont gagné en ampleur et en sophistication comme le rappelle le président du Cigref, Bernard Duverneuil, dans une interview accordée il y a quelques jours.

La semaine dernière, le fournisseur de solutions de sécurité FireEye reconnaissait avoir été victime d’une attaque complexe au long cours et s’être fait dérober certains de ses outils internes de PenTesting et de diagnostic de sécurité des clients. Les attaquants cherchaient notamment à récolter ainsi des informations sur les clients gouvernementaux ayant fait appel à FireEye.

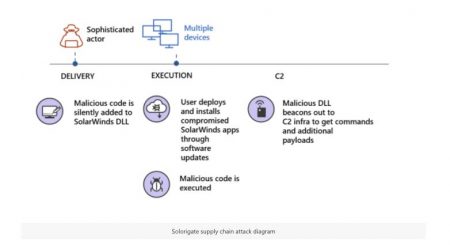

Depuis, de nouvelles informations ont été dévoilées par FireEye et par Microsoft. Il apparaît que des attaquants ont réussi à intégrer du code source malveillant au cœur de l’outil de centralisation d’administration IT et de monitoring Orion de SolarWinds (et ceci depuis la version « 2019.4 »). La supply chain de SolarWinds a été compromise permettant l’intégration de code malveillant dans l’outil et ouvrant des vecteurs d’attaque chez tous les clients de cette solution.

Ce code malveillant désigné sous le nom Sunburst par FireEye et Solorigate par Microsoft est désormais détecté par les solutions de protection de ces deux éditeurs. SolarWinds prévoit de déployer mardi une nouvelle mise à jour (2020.2.1 HF 2) nettoyée des composants incriminés.

Le groupe derrière cette attaque est nommée UNC2452 par FireEye mais pourraient avoir des liens avec le groupe APT29 selon le Washington Post et le gouvernement américain toujours promptes à pointer du doigt la Russie.

Ce week-end Microsoft a publié un papier « Étapes importantes pour se protéger des récentes cyberattaques étatiques » . L’éditeur en profite pour nier de récentes rumeurs de fuites sur ses infrastructures Microsoft 365 affirmant que « jusqu’ici nous n’avons trouvé aucune preuve d’une attaque réussie ». Il ajoute cependant, sous forme de rappel que, « même avec toutes les ressources que nous consacrons à la cybersécurité, notre contribution ne sera qu’une petite partie de ce qui est nécessaire pour relever le défi. Il faut que les décideurs politiques, le monde des affaires, les agences gouvernementales et, en fin de compte, les individus fassent une réelle différence, et nous ne pouvons avoir un impact significatif que par le biais d’informations partagées et de partenariats ».

Le CISA (équivalent américain de l’ANSSI) a également publié une « directive urgente‘ avec des instructions précises pour aider les agences gouvernementales à détecter et analyser les systèmes compromis.

Il est important de signaler que ces attaques mises à jour aux USA ne s’y limitent pas. La version compromise a été déployée un peu partout dans le monde, et FireEye confirme que la campagne d’attaques visent des entités gouvernementales mais aussi des entités de la Tech et du consulting en Europe, en Asie et au Moyen Orient.

Un incident qui remet en lumière les attaques sur la Supply Chain et le fait que les grandes entreprises et grandes organisations sont désormais attaquées par le biais de leurs fournisseurs de services et de solutions.

puis

puis