La cybersécurité sans-confiance, aussi dénommée « Zero Trust ». s’impose dans un univers cloud et mobile où le système d’information est de plus en plus réparti et où les utilisateurs sont à la fois de plus en plus nomades et en télétravail.

Zero Trust… Aucune confiance… Avant d’être un ensemble de technologies à mettre en œuvre, la sécurité Zero Trust est avant tout une philosophie : ne faire confiance à personne ni à aucun appareil. Avec une idée phare : ne leur attribuer que les droits dont ils ont besoin qu’en fonction de ce qu’ils ont à réaliser et au moment où ils doivent le réaliser.

L’idée a été évoquée dès le début des années 2010. John Kindervag, alors Principal Analyst chez Forrester, constate que « la confiance » est fondamentalement une vulnérabilité dans tout système numérique.

Un login peut être usurpé.

Un utilisateur peut ne pas être qui il prétend être, commettre d’un simple clic une erreur mettant en danger données et SI, ou soudain adopter un comportement malveillant.

Un appareil connecté peut avoir été volé, être pris en contrôle à distance par un hacker, ou faire croire qu’il n’est pas ce qu’il est.

Qu’est-ce que le Zero Trust

L’approche « Zero Trust » considère que l’on ne peut et que l’on ne doit faire confiance à aucun login, aucun utilisateur, aucun appareil.

Elle prône de n’accorder aucun droit d’accès à un utilisateur ou un dispositif tant que l’on n’a pas effectivement contrôlé et vérifié qu’il est bien ce qu’il prétend être au moment même où il a besoin des droits d’accès qu’il réclame. Dès lors, un accès à une ressource, quelle qu’elle soit, ne peut être obtenu qu’après non seulement de multiples vérifications de l’authenticité de l’utilisateur ou du système qui le réclame mais également une bonne analyse et compréhension des contextes dans lesquels cet accès est réclamé.

L’approche « Zero Trust » consiste donc à systématiquement vérifier – via de l’authentification multi facteur à base de biométrie et de périphériques, mais aussi via des politiques dynamiques tenant compte du contexte et de la géolocalisation – chaque utilisateur et chaque appareil avant de lui attribuer un accès spécifique, borné, et dynamique en fonction des contextes (heures, positions géographiques et autres données utiles pour comprendre les intentions).

Pour la sécurité Zero Trust s’impose-t-elle dans le paysage ?

Un système d’information de plus en plus décentralisé et étendu à de multiples clouds, des centaines voire des milliers de services interconnectés par le biais d’API, des milliers voire des millions d’IOT déployés, l’inefficacité des défenses périmétriques dans un tel contexte, la sophistication et la diversité des attaques et des modes d’attaques, la mobilité des collaborateurs et des appareils, imposent aux entreprises une approche nouvelle de la sécurité focalisée sur les identités, les accès et les données.

Il n’y a plus de château fort à protéger où tout ce qui est dedans est « de confiance » et tout ce qui est dehors « interdit d’accès ».

La mise en œuvre d’une approche Zero Trust repose principalement sur une remise en question des politiques et processus de gestion des identités et des accès. Les solutions IAM (Identity & Access Management) sont donc indispensables à toute approche Zero Trust. Mais elles ne se suffisent pas à elles-mêmes. Il faut y ajouter d’autres briques.

Évidemment, l’authentification multifacteur (MFA) est l’une des ces briques essentielles. Elle est nécessaire pour contrecarrer la trop grande facilité de compromission des approches par mots de passe et les risques accrus induits par les solutions SSO (solutions de Single Sign On, devenues indispensables à l’heure du SaaS et de la multiplication des services en ligne).

Mais il faut avoir une vision plus large et plus avisée de l’authenticité de l’utilisateur et faire en sorte de lui attribuer dynamiquement les droits sans aucune systématicité. Ce qui se fait notamment au travers de solutions de gestion des accès à privilèges (PAM), d’analyse avancée des comportements (UEBA, user & entity behavior analytics) souvent intégrées ou implémentées au-dessus d’un SIEM, d’orchestration des stratégies d’accès aux clouds (CASB, Cloud Access Security Broker), de gestion des appareils mobiles (EMM, Enterprise Mobility Management), et de solutions d’automatisation des réponses aux menaces. On y ajoute aussi souvent des solutions de microsegmentation du réseau pour mieux protéger les applications en microservices.

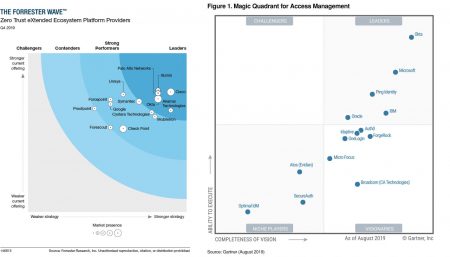

Les acteurs sont nombreux mais on voit désormais apparaître de véritables plateformes prenant en compte les multiples aspects de la mise en place d’une approche Zero Trust comme en témoignent les graphiques Gartner et Forrester ci-dessous.

Une culture à insuffler aux administrateurs, aux utilisateurs, à l’entreprise

Au-delà des technologies, l’approche Zero Trust est avant tout une culture d’entreprise face aux problématiques de sécurité. Elle est le fruit d’une stratégie à long terme que l’entreprise va implémenter de façon itérative en identifiant les différentes mesures à mettre en place, en leur définissant des priorités et en concrétisant les plus simples en premier avec des « quick wins » comme, par exemple, apprendre aux IT à vivre sans s’accorder tous les droits d’administration même s’ils ont mis en place un réseau d’administration différent du reste de l’entreprise. Certaines solutions permettent par exemple aux administrateurs de réclamer certains droits au travers d’un profil temporaire, droit et profil qui seront retirés automatiquement à la fin de l’intervention.

Autrefois, la sécurité était imaginée comme une stratégie définie une fois et des mesures mises en place une fois pour toutes. Désormais, la sécurité doit être pensée pour être dynamique et sans cesse adaptée et ajustée en fonction des contextes notamment.

Dans l’idéal, tous les accès, toutes les transactions, répondent à des politiques de sécurité granulaires, distribuées au travers du système d’information étendu et centralisées dans une interface de gestion unique.

Bien implémentée, la sécurité « Zero Trust » résout par son approche dynamique et agile bien des soucis qui jusqu’ici empoisonnent la vie des utilisateurs et des administrateurs. Il en résulte une meilleure expérience utilisateur, une meilleure agilité et résilience de l’accès aux applications et ressources, une connectivité mieux gérée et une meilleure fragmentation du réseau indispensable à la sécurité des microservices et de l’IoT.

puis

puis