La dernière étude BeyondTrust sur les failles des technologies Microsoft rappelle l’importance d’une gestion performante, avisée et moderne des droits d’administration sur les postes et sur les serveurs….

Chaque année, BeyondTrust scrute avec précision les vulnérabilités apparues sur les logiciels et services de Microsoft. Non que l’entreprise de cybersécurité ait une dent contre la firme dirigée par Satya Nadella mais plutôt parce qu’elle est une spécialiste des systèmes Windows et de tout ce qui touche à leur administration et à leur sécurisation.

BeyondTrust publie ces jours-ci la septième édition de son « Microsoft Vulnerabilities Report » qui s’appuie notamment sur les fameux patchs de sécurité publiés mensuellement et les bulletins de sécurité qui les accompagnent.

Une année mouvementée

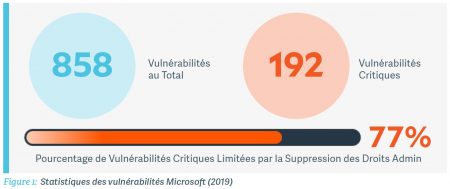

Ainsi, en 2019, 858 vulnérabilités ont été découvertes et corrigées au cœur de la galaxie Windows, Windows Server et Office. Il s’agit là, malheureusement, d’un record.

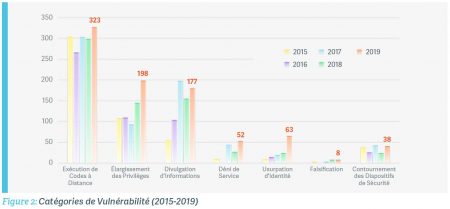

BeyondTrust s’est amusé à un petit récapitulatif sur les cinq dernières années. Il apparaît ainsi que le nombre de vulnérabilités signalées a progressé de 64% entre 2015 et 2019.

Cependant de tels chiffres sont toujours à prendre avec des pincettes. Ils ne signifient pas que Microsoft a sans cesse introduit davantage de bugs au sein du système. La plupart des failles existent depuis de nombreuses années mais n’ont simplement jamais été mises en évidence. Avec un nombre d’experts en cybersécurité toujours croissant et un nombre de hackers en cherche de nouvelles failles lui aussi toujours croissants, il est assez logique que le nombre de vulnérabilités soit aussi porté vers la hausse.

Dès lors, bien plus que cette comptabilité un peu basique, c’est bien davantage la répartition du type de vulnérabilités qui présentent le plus d’intérêt

Comme souvent, les vulnérabilités de type RCE (Remote Code Execution, qui permettent l’exécution à distance de codes malveillants) sont les plus nombreuses. Elles sont évidemment les plus dangereuses et les plus recherchées par les hackers.

Des 323 vulnérabilités RCE recensées, 191 étaient considérées critiques.

Les vulnérabilités qui permettent un élargissement des privilèges ou une usurpation d’identités sont celles qui connaissent la plus forte croissance en 1 an (ce qui l’a aussi traduit l’intérêt porté par les hackers et les cybercriminels à ce type de failles rémunératrices). Les premières ont progressé de 37%, les secondes ont plus que doublé.

Des vulnérabilités « Critiques » toujours nombreuses…

Sur les 858 vulnérabilités 2019, 668 concernent Windows et Windows Server dont 171 ont été classées comme « Critiques ».

Les autres vulnérabilités concernent principalement les navigateurs Edge et IE (elles sont d’ailleurs en baisse en 2019) avec un total de 157 vulnérabilités sont 111 sont critiques.

Autrement dit, si « seulement » 26% des vulnérabilités du système sont critiques, 71% de celles des navigateurs le sont ! Ce n’est pas si surprenant. Le navigateur Web est le talon d’Achille de bien des systèmes parce qu’il est en première ligne puisqu’il assure un lien direct entre la machine et Internet. En outre, c’est un logiciel d’une très grande complexité et d’une très grande surface d’attaque.

Les autres vulnérabilités concernent la suite office. Sur les 60 vulnérabilités repérées, seules 7 ont été considérées comme critiques (soit 12%).

… mais sans impact sans droits « admin » !

Évidemment, le rapport de BeyondTrust se focalise surtout sur la gestion des comptes à privilège et le rôle essentiel joué par les droits « admin » dans l’efficacité d’exploitation de ces failles.

Mais force est de reconnaître que les chiffres sont pour le moins éloquents :

* 100% des vulnérabilités critiques Office et 100% des vulnérabilités des navigateurs Edge ou IE pourraient être éliminées par la suppression des droits administrateurs !

* 80% des vulnérabilités de Windows et Windows Server ne sont pas exploitables sans droits « administrateurs » !

* En moyenne, sur les 5 dernières années, 83% des vulnérabilités « critiques » publiées par Microsoft peuvent être éliminées simplement par la suppression des droits d’administration.

Le problème, c’est que si les droits d’administration sont maintenus sur autant de postes et de serveurs, c’est par qu’ils contribuent beaucoup à fluidifier l’expérience utilisateur sur les postes de travail et la productivité des équipes IT sur les opérations de maintenance des PC et serveurs.

Les nouveaux outils de gestion à la volée des accès à privilège (PAM, Privilege Access Management) – conçus pour n’attribuer des droits d’administration que dans des contextes identifiés et pendant des durées très courtes – permettent justement de concilier productivité et sécurité. Ils sont au cœur des approches « Zero Trust ».

Au final, il convient d’admettre que les progrès ergonomiques réalisés sur Windows 10 dans l’utilisation du système avec un compte « utilisateur central » (plutôt qu’administrateur) et le recours systématique aux solutions PAM sur les serveurs comme sur les Endpoints doivent désormais encourager toutes les entreprises, même les plus petites, aux bonnes pratiques modernes. L’étude BeyondTrust montre clairement les gains très significatifs de sécurité qui en résultent. Bien sûr, ces bonnes pratiques ne se suffisent pas à elles-mêmes. Les ransomwares n’ont pas besoin de droits d’administration pour chiffrer les fichiers des utilisateurs (mais l’absence de mode administrateur contribue à freiner leur expansion à tout le réseau). Et à l’heure où près de 95% des attaques réussies démarrent par un email, la problématique de droits « admin » n’a aucun impact sur le Phishing et ses ravages. Reste qu’aujourd’hui, comme le rappelle Dr. Eric Cole, fondateur et CEO de Secure Anchor Consulting « les techniques de prévention, comme les listes blanches d’applications, le retrait des accès admin et l’adoption du principe de moindre privilège, sont très efficaces pour protéger les machines des utilisateurs et limiter les intrusions sur le réseau, sans réel impact sur les fonctionnalités pour les utilisateurs ».

Source : Le rapport 2020 sur les vulnérabilités Microsoft

puis

puis