Les chercheurs d’ESET, qui avaient déjà découvert un Wiper peu après le début des hostilités en Ukraine, viennent d’en débusquer un second. Là encore, les organisations d’Ukraine sont les premières visées. Et l’origine Russe est plus que probable.

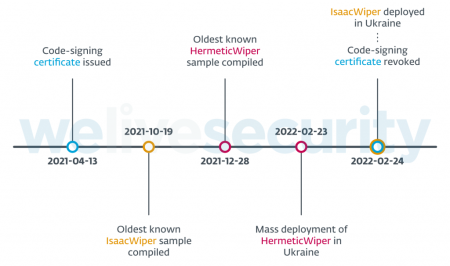

Il y a quelques jours, ESET indiquait avoir découvert un « wiper », dénommé HermeticWiper, un malware qui efface toutes les données des disques. Celui-ci visait des organismes en Ukraine, mais aussi en Lituanie et en Lettonie. Il avait été compilé en décembre dernier et faisait apparemment partie du volet cyber de l’attaque préparée par la Russie. Jusqu’ici les wipers étaient plutôt très rares, les malwares cherchant généralement à être discrets ou à réclamer des rançons, plus rarement à détruire.

Hier, les chercheurs d’ESET ont découvert un deuxième wiper en moins d’une semaine. Dénommé IsaacWiper, ce malware Windows a été détecté au sein d’une organisation gouvernementale Ukrainienne. Mais sa date de compilation (octobre 2021) est antérieure à celle d’HermeticWiper. Il est aussi déployé de façon plus directe par des mécanismes de pénétration à distance alors qu’HermeticWiper embarque sa propre logique de réplication à travers le réseau avant de se déclencher.

On notera, au passage, que les activités cybermalveillantes de la Russie semblent pour l’instant surtout se focaliser sur l’Ukraine et les pays de l’ex-URSS. Aucun incident majeur en liaison avec le conflit actuel n’a été rendu public en France pour l’instant. Cela n’est peut-être qu’un répit de courte durée car pour ESET, « en raison de la crise actuelle en Ukraine, il existe toujours un risque que les mêmes acteurs à l’origine de ces nouvelles menaces lancent de nouvelles campagnes contre les pays qui soutiennent le gouvernement ukrainien ou qui sanctionnent les entités russes« .

Chester Wisniewski, Principal Research Scientist chez Sophos, estime de son côté « qu’il est peu probable que la Russie s’attaque directement aux États membres de l’OTAN et qu’elle prenne le risque d’un recours à l’Article V du traité. Toutefois, ses récentes initiatives visant à enrayer les activités des cybercriminels qui opèrent sur le territoire de la Fédération de Russie et de ses partenaires de la Communauté des Etats indépendants (CEI) vont probablement prendre fin et laisser le champ libre à une recrudescence des menaces. »

En revanche, on voit se multiplier depuis quelques jours de faux emails d’appel aux dons, un peu partout en France et dans le monde. Et Google a dû accroitre sa surveillance sur son store alors que de fausses applications se sont multipliées ces dernières heures pour faussement récolter des dons. Des attaques qui exploitent l’inquiétude ambiante et la naïveté d’internautes à des fins uniquement pécuniaires, menées par des cybercriminels profitant de la situation et non par des groupes de hackers pilotés par l’état russe.

À lire également :

> Guerre en Ukraine : L’ANSSI invite les entreprises à prendre des cybermesures préventives prioritaires.

> [Infographie] Les entreprises françaises se sentent menacées par la cyberguerre !

> Le monde est-il en cyberguerre permanente ? Les DSI et RSSI en sont convaincus. Et vous ?

> Cinq prévisions en matière de cybersécurité pour 2022.

> Les ransomwares, au cœur du « Far West » de la cybersécurité…

> Ransomware : 4 conseils pour faire face à ce type de cyberattaque

> Les mesures d’hygiène préconisées par l’ANSSI pour réduire les risques de cyberattaques.

puis

puis