L’éditeur Kaspersky vient de faire part de ses dernières découvertes sur l’activité du groupe de cybercriminels BlueNoroff. Ses attaques, toujours plus sophistiquées, visent plus spécialement aujourd’hui les startups et le monde des Fintech avec des hackers se faisant passer pour une société de capital-risque.

Fin 2022, Kaspersky publiait comme chaque année ses prévisions pour l’année à venir autour de l’activité des groupes de cybercriminels. Plutôt sombres, et encore plus noires dans le contexte politique international actuel, celles-ci augurent d’une année difficile avec une multiplication des attaques et, plus original, des attaques contre les technologies satellitaires. Ses spécialistes insistent aussi sur le risque de survenue d’un nouveau Wannacry.

Très récemment, l’éditeur russe a fait part de ses dernières découvertes sur l’activité du groupe de cybercriminels BlueNoroff. Ce dernier a ajouté à sa panoplie de techniques d’attaques une approche nouvelle : Il se fait passer aujourd’hui pour une société de capital-risque et cible spécialement les startups spécialisées dans la blockchain et les fintech.

Le groupe a ainsi créé plus 70 faux domaines de sociétés de capital-risque et de banques imitant notamment des sociétés japonaises, comme Beyond Next Ventures, Mizuho Financial Group…ou encore des entreprises américaines et vietnamiennes.

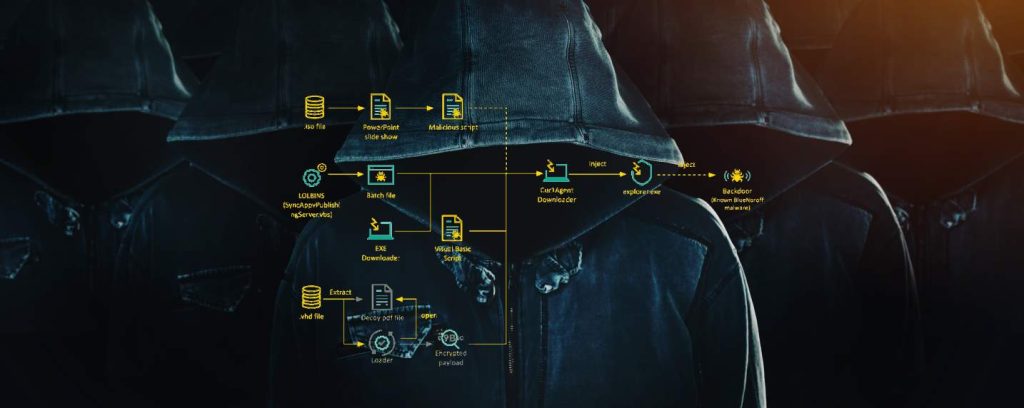

Les hackers ont parallèlement développé de nouvelles souches de malware. Kaspersky a identifié un nouveau script Visual Basic, un fichier Batch Windows inédit et un exécutable Windows. Le groupe s’appuie aussi aujourd’hui sur des fichiers image pour éviter la fonctionnalité de sécurité de Windows baptisée Mark-of-the-Web (MOTW).

Kaspersky a détaillé le déroulement des attaques. Celles-ci commencent très banalement par l’ouverture d’un email contenant par exemple un contrat client ou une proposition commerciale, envoyé par une société apparemment crédible. Une ouverture qui finit par l’implantation d’un malware ayant pour objectif d’espionner toutes les opérations quotidiennes, et au final, d’intercepter les échanges de fonds effectués en crypto-monnaies pour les rediriger vers les comptes des hackers.

L’un des autres aspects intéressants de cette attaque réside dans les différentes méthodes mises en œuvre pour éviter la détection par les antivirus. Le downloader vérifie notamment si une protection Microsoft, Sophos, Avast, Avira, Bitdefender, ou TrendMicro est installée et produit alors une attaque spécialement adaptée pour désactiver l’antivirus ou l’empêcher de procéder à la détection du malware.

Pour réduire les risques, Kaspersky rappelle une nouvelle fois la nécessité de prendre des mesures passant par la formation des utilisateurs et par la mise en place de solutions de sécurité d’EDR et de MDR à commencer bien évidemment par les siennes.

puis

puis