Une étude Positive Technologies montre à travers différents Pentests que les hackers sont difficiles à différencier d’utilisateurs légitimes et que la majorité des réseaux d’entreprise peuvent être compromis en moins de 3 jours par des hackers de niveau « débutant ».

La nouvelle étude de Positive Technologies montre que 97% des entreprises doivent admettre avoir du trafic réseau « douteux » qu’elles ont du mal à identifier et qui pourrait être le fruit de malwares ou spywares installés dans le réseau ou résulter de l’activité de hackers.

Les hackers éthiques de Positive Technologies ont conduit par ailleurs toute une série de tests de Pentests un peu particuliers puisque ceux-ci se limitaient à des tests de pénétration internes : le but est de vérifier le niveau maximum de privilèges qu’un attaquant situer dans l’entreprise peut s’octroyer soit à partir de privilèges utilisateurs classiques (en ayant par exemple dérobé les identifiants d’un employé) soit en tant que « visiteur / invité ».

Les tests de pénétration menés par Positive Technologies évaluent l’efficacité des outils de sécurité utilisés par la société cliente. Ils mesurent également la capacité de l’équipe de sécurité à détecter et à prévenir les attaques, un peu comme s’il s’agissait d’un exercice inopiné.

Des réseaux bien trop perméables

L’étude s’appuie ainsi sur les différentes missions menées par Positive Technologies à la demande de clients.

Elle révèle que les hackers ont réussi à prendre le plein contrôle de toutes les infrastructures testées en moins de 5 jours.

Autre information inquiétante, dans 61% des entreprises testées, ce plein contrôle de l’IT (autrement dit l’acquisition des droits d’administration du domaine) peut être obtenu même par des hackers débutants ou des étudiants n’ayant aucune expérience mais simplement une formation de base.

Dans un des cas, il a fallu moins de 10 minutes au hacker pour prendre les pleins pouvoirs sur l’administration de l’informatique de l’entreprise.

On retiendra aussi de cette étude que près de la moitié (47 %) de toutes les actions de « pentesting » menées par les hackers se fondent dans les activités habituelles des utilisateurs ou des administrateurs, de sorte que les attaques des hackers peuvent facilement passer inaperçues.

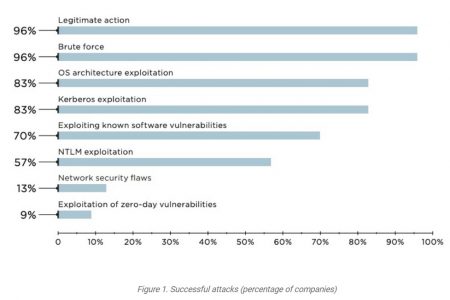

En l’absence d’une véritable gestion Zero Trust et d’une bonne implémentation d’outils d’attributions dynamiques des droits d’administration, les hackers peuvent aisément réaliser des actions légitimes pour mener leurs attaques. Ainsi, 96% des attaques par actions légitimes et 96% des attaques « Brute Force » menées par les hackers ont abouti !

Des bonnes pratiques trop rarement appliquées

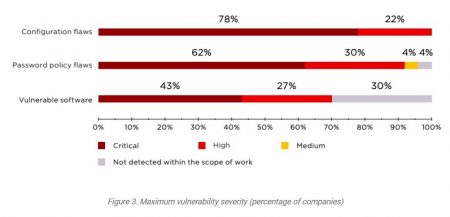

L’étude montre également que les basiques de la sécurité ne sont toujours pas respectés. Trop de logiciels et de systèmes ne sont pas correctement patchés. Les politiques de mots de passe ne respectent pas les bonnes pratiques. Et les failles de configuration sont non seulement trop nombreuses mais également bien trop aisées à exploiter. Parmi ces failles de configuration les plus fréquemment détectées, Positive Technologies citent : les protocoles auxiliaires non protégés, une protection insuffisante contre la récupération des informations d’identification à partir de la mémoire du système d’exploitation et un stockage d’informations importantes en texte clair (notamment dans les scripts d’administration et d’automatisation).

Des conseils et recommandations

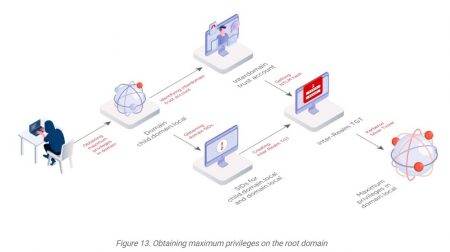

Enfin, l’étude revient en détail sur les mécanismes de Pentests mis en oeuvre. Avant d’entrer dans les détails plus techniques, elle rappelle que les attaques sont généralement basées sur l’obtention séquentielle des informations d’identification de l’utilisateur et le déplacement d’hôte en hôte jusqu’à ce que le mot de passe de l’administrateur de domaine soit découvert. Pour trouver le chemin le plus efficace, les pentesteurs utilisent le logiciel Bloodhound pour identifier les connexions entre les comptes et les ressources du domaine, et pour déterminer les groupes auxquels les utilisateurs appartiennent.

« Lors d’attaques sur les réseaux internes, les pirates utilisent généralement des particularités des OS ou des mécanismes d’authentification Kerberos et NTLM pour collecter les informations d’identification et passer d’un ordinateur à l’autre. Par exemple, les pirates peuvent extraire des informations d’identification de la mémoire du système d’exploitation à l’aide d’utilitaires spéciaux, tels que mimikatz, secretsdump et procdump, ou à l’aide d’outils embarqués du système d’exploitation, tels que taskmgr, pour créer un vidage mémoire du processus lsass.exe » explique Dmitry Serebryannikov, directeur du service d’audit de sécurité chez Positive Technologies.

Afin d’atténuer le risque d’attaque interne, Positive Technologies recommande d’utiliser des versions actuelles de Windows – au moins Windows 8.1 pour les postes et au moins Windows Server 2012R2 pour les serveurs – et de bannir toutes versions antérieures de leur réseau.

Dmitry Serebryannikov conseille également de veiller à « placer les utilisateurs privilégiés dans le groupe Utilisateurs protégés ». Il rappelle également que « les versions récentes de Windows 10 et de Windows Server 2016 disposent de Remote Credential Guard, une technologie permettant d’isoler et de protéger lsass.exe contre tout accès non autorisé. Et pour une protection supplémentaire des comptes privilégiés tels que les administrateurs de domaine, nous recommandons l’usage systématique d’une authentification à deux facteurs. »

Au-delà de ces grandes lignes, l’étude revient en détail sur les recommandations très pratiques des hackers éthiques de Positive Technologies pour éviter que tant de réseaux d’entreprises restent si perméables aux hackers mêmes les plus débutants. Sa lecture est des plus instructives pour tous ceux qui s’intéressent de près comme de loin à la sécurité des PC et des infrastructures.

Source : Etude Internal pentests results – 2020

Crédit Photo : Adobe Stock © Thaut Images

puis

puis