Un nouveau rapport publié par l‘entité cloud d’Amazon donne une petite idée de la volumétrie des cyberattaques que doivent quotidiennement contrer les grands clouds.

Parmi les multiples chiffres communiqués dans le rapport « AWS Shield, Threat Landscape Q1-2020 », l’un d’eux attire immédiatement l’attention.

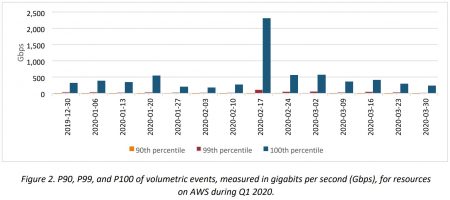

En février dernier, AWS a dû contrer une attaque par déni de service (DDoS), de type CLDAP (une attaque en UDP) d’un volume record : 2,3 Tbps.

Depuis l’attaque spectaculaire contre l’opérateur Dyn (connu pour DynDNS) en 2016 qui franchissait la barre du 1 Tbps, les attaques d’une volumétrie proche du térabit par seconde sont assez fréquentes. Le dernier rapport Netsout publié en mars rappelait que 8,4 millions d’attaques DDoS avaient été lancées en 2019 contre les infrastructures informatiques. Il notait aussi que les attaques dépassant les 1Tbps se faisaient moins nombreuses mais plus violentes. Rappelons qu’en 2018, Github s’était retrouvé déconnecté d’Internet par une attaque massive d’une bande passante de 1,3 Tbps. En 2019, une attaque à 1,7 Tbps avait été détectée par Arbor Networks.

Apparemment, la nouvelle attaque menée contre les infrastructures d’AWS établit un nouveau record. Selon Amazon, cette attaque est approximativement 44% plus vaste que tous les précédents événements réseau rencontrés jusqu’ici par l’opérateur.

Un événement que l’infrastructure semble avoir réussi à absorber sans interruption de services cette fois-ci. Mais rappelons que cela n’avait pas été le cas en octobre 2019 où une attaque DDoS contre les serveurs DNS d’AWS (de l’offre Route 53) avait engendré plusieurs dysfonctionnements de services.

Cette nouvelle attaque record a par ailleurs duré trois jours, une durée qui n’est pas inhabituelle mais relativement étonnante pour une telle volumétrie ! L’opérateur n’a cependant pas donné de détails quant à sa provenance ou les motivations des attaquants.

Des attaques multiples et variées

Le rapport montre également qu’AWS a dû se défendre et défendre ses clients contre 41 millions de tentatives d’attaques au premier trimestre 2020 !

Parmi ces tentatives, 31 % des événements tournent autour de 4 attaques typiques, que les entreprises devraient absolument connaître pour mieux en comprendre les risques et mieux se défendre :

-

- Docker RCE non authentifié : un attaquant tente de créer un container sans autorisation en exploitant les faiblesses d’une API Docker.

- Tentatives d’intrusion SSH : un attaquant cherche des moyens d’obtenir un accès non autorisé à une machine (ou une application) en utilisant des informations d’identification couramment utilisées ou en s’appuyant sur des exploits.

- Redis RCE non authentifié : un attaquant cherche à accéder au contenu de la base de données open source Redis en exploitant une de ses API fragiles.

- Apache Hadoop YARN RCE : un attaquant cherche à exécuter du code sans autorisation en exploitant une API du système de gestion des ressources d’un cluster Hadoop.

Et quelques bonnes pratiques à appliquer

Le rapport en profite pour rappeler aux clients AWS quelques bonnes pratiques pour limiter les risques d’interruption de services et améliorer la résilience des workloads placés dans le cloud. On pourra cependant reprocher à ces bonnes pratiques d’être très orientées vers l’utilisation des solutions de sécurité offertes par AWS. Parmi les plus importantes ont retiendra :

-

- La protection des ressources exposées à Internet avec AWS Shield Advanced.

- L’utilisation d’AWS Firewall Manager pour centraliser les politiques de sécurité.

- La réduction de la surface d’attaque des workloads en utilisant Amazon VPC par exemple.

- Veiller à bien utiliser les dernières mises à jour des frameworks open source et des applications.

- Utiliser une approche Zero Trust pour contrôler les accès à distance aux machines via SSH ou RDP.

- Surveiller et monitorer tout avec Amazon GuardDuty.

Au final, la vie des administrateurs et responsables sécurité de ces grands clouds n’est clairement pas de tout repos. Les attaques sont non seulement très nombreuses mais elles sont aussi massives dans leur ampleur et gagnent chaque année en complexité. De quoi effrayer les entreprises quant à l’ampleur des menaces mais aussi au final les rassurer puisque au final, les infrastructures de ces grands acteurs résistent finalement plutôt bien.

puis

puis