A la conférence RSA, la semaine passée, le résultat de l’intégration de l’éditeur Sourcefire au sein de Cisco et l’arrivée des réseaux virtualisés dans la sécurité ont suscité des interrogations.

En juillet dernier, Cisco avait racheté l’éditeur de sécurité Sourcefire pour 2,7 milliards de dollars. A l’époque, pas mal d’observateurs avaient trouvé que cette firme avait été surévaluée. Pour une société de 650 employés qui avait déclaré 223 millions de revenus pour son année fiscale 2012, 2,7 milliards, représentait plus de onze fois le chiffre d’affaire (CA) de l’année en cours. Mais depuis le rachat de la messagerie WhatApps par Facebook, les repères sont bouleversés et l’on ne s’étonne plus de chiffres aussi élevés, le nombre de clients compte autant, sinon plus, que le CA.

Snort, une référence pour l’Open source

Rappelons qu’en 2006, c’est Checkpoint, l’autre spécialiste des firewalls, avec Palo Alto, qui avait tenté d’acheter Sourcefire, mais sans succès. Pour les spécialistes de la sécurité, le prix d’acquisition élevé se justifiait par le nombre de logiciels disponibles et les brevets issus de la firme. C’est surtout Snort, le logiciel open source de détection des intrusions qui reste la référence, celui-ci étant largement utilisé dans toutes les universités.

Créé en 1998 par Martin Roesch, le PDG de Sourcefire, Snort utilise un langage basé sur des règles qui associe à la fois des méthodes d’inspection fondées sur l’analyse des signatures, des protocoles utilisés mais aussi sur les anomalies du trafic. Ce serait le logiciel de sécurité le plus répandu dans le monde, avec plus de 4 millions de téléchargements. Son symbole graphique, un cochon qui «renifle», est aussi connu dans l’open source que le pingouin de Linux. Autour de son langage gratuit, l’éditeur a, au cours des douze années de son existence, développé toute une panoplie d’outils payants assez complémentaires dont le plus récent est la technologie Firesigth. Elle est utilisée dans tous les récents firewall et IPS de la firme et s’interfacerait sur beaucoup de logiciels et de matériels (Infographie ci-dessous).

Elle permet d’identifier et d’enregistrer toutes les configurations des éléments du réseau et le « contexte » nécessaire pour faire face à un environnement en perpétuelle évolution. Firesigth est sensé identifier de nouvelles attaques. Selon la firme, c’est la visibilité et l’automatisation fournies par Firesigth qui auraient permis aux derniers IPS et Firewall de la firme, appelée NGIPS et NGFW, de se positionner au sommet des quadrants magiques du Gartner.

Elle permet d’identifier et d’enregistrer toutes les configurations des éléments du réseau et le « contexte » nécessaire pour faire face à un environnement en perpétuelle évolution. Firesigth est sensé identifier de nouvelles attaques. Selon la firme, c’est la visibilité et l’automatisation fournies par Firesigth qui auraient permis aux derniers IPS et Firewall de la firme, appelée NGIPS et NGFW, de se positionner au sommet des quadrants magiques du Gartner.

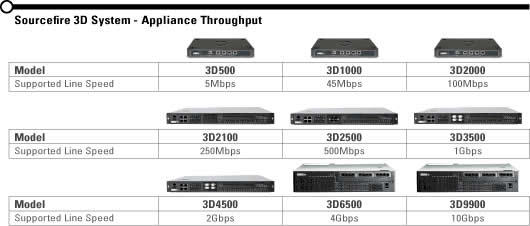

Une intégration complète dans l’offre Cisco

A l’occasion de la récente conférence RSA de Las Vegas, la semaine passée, pour la première fois, on a pu voir le résultat du rachat de Sourcefire. Cisco intervenait même si le directeur de la division sécurité n’était autre que Martin Roesch lui-même, fondateur de Sourcefire. Outre une nouvelle technologie de détection de Malware basée sur le comportement et appelée FireAMP, c’est une évolution des produits crées par Immunet, éditeur racheté par Sourcefire en janvier 2011. L’analyse déportée des menaces informatiques offerte par Fireamp a permis son intégration rapide à tous les appliances de sécurité de Cisco que ce soit pour l’e-mail et le Web, ainsi qu’au service Cloud Web Security. Cisco a aussi présenté des firewalls et IPS issus du rachat capables de filtrer entre 15 et 60 Gbits par seconde, l’ensemble des boitiers empilables permettant d’espérer un filtrage maximum de 120 Gbits, un vrai trafic d’opérateurs. Peu de différence avec le récent catalogue des modèles « 3D » de Sourcefire. ( voir ci-dessous)

LE SDN réduirait il la sécurité ?

Dans la même conférence RSA, Robert Hinden, un pionnier de la sécurité informatique et ancien membre de Check Point, jetait un pavé dans la mare en déclarant que la sécurité offerte par les réseaux virtuels, le fameux SDN, n’était pas pour l’instant rassurante.

puis

puis