Les experts du laboratoire de Bitdefender ont mis à jour une nouvelle cyberattaque de type APT mise au point par un groupe de cybercriminels qui vend ouvertement ses services aux entreprises. Une fois n’est pas coutume, cette attaque vise singulièrement l’industrie de l’immobilier et des cabinets d’architectes…

Les groupes de hackers mercenaires se sont multipliés ces dernières années et leurs activités se sont multipliées ces derniers mois.

Ils utilisent des attaques de type APT (Advanced Persistent Threat) – des attaques au long cours et à multiples étapes conçues pour être difficilement repérables – pour mener notamment des campagnes d’espionnage.

Le groupe d’APT StrongPity, qui a fait récemment l’objet d’une enquête BitDefender, présente toutes les caractéristiques d’un groupe cybercriminel mercenaire, connu pour servir à la fois des objectifs financiers et potentiellement militaires. Dark Basin et Deceptikons sont deux autres exemples de groupes de hackers mercenaires « prêts à être recrutés » qui agissent pour le compte de clients cherchant à discréditer ou infiltrer des cibles de premier plan dans le secteur financier ou juridique par exemple.

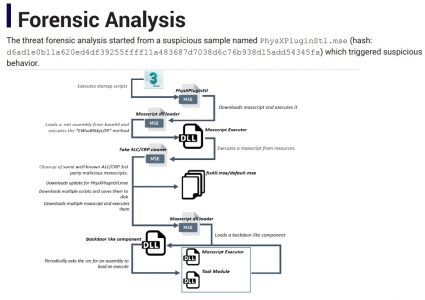

L’attaque utilisait des plugins Autodesk 3DS Max spécialement compromis et s’appuyait sur une infrastructure de contrôle et commande « C&C » située en Corée du Sud (ce qui ne signifie pas pour autant que les attaquants étaient coréens). Les cyberattaquants semblent avoir exploité une vulnérabilité inconnue dans Autodesk pour installer un composant falsifié sur la machine d’un architecte. Ce plugin leur a ensuite permis d’interagir avec la machine de la victime et de déployer des outils malveillants supplémentaires pour espionner toutes les activités de l’entreprise cible. Selon Bitdefender la vulnérabilité utilisée a été corrigée en août par Autodesk. Les chercheurs ont également mis en évidence que les outils APT avaient été spécialement adaptés et testés pour éviter une détection par la solution de sécurité utilisée par l’entreprise visée.

puis

puis