La protection des données sensibles est une principale priorité pour trois entreprises sur quatre en matière de sécurité IT.

C’est l’une des conclusions de l’édition 2017 de l’observatoire de la Cybersécurité que vient de publier IDC France. Elle est directement suivie par le besoin qu’ont les entreprises, à faire face à la recrudescence des attaques ciblées et la sécurisation des terminaux mobiles (voir encadré en fin de l’article).

La prolifération continue des menaces, l’évolution de la législation autour de la protection des données et la transformation numérique des entreprises bouleversent véritablement la dynamique du marché de la sécurité. Les cyber-attaques sont plus que jamais une réalité concrète dans les entreprises françaises. Elles sont en hausse pour une majorité des entreprises interrogées (51%) par rapport au nombre d’attaques qu’elles ont subies au cours de l’année 2016.

En effet, la transformation numérique croissante des différents départements de l’entreprise ouvre de nouvelles perspectives aux hackers : c’est désormais toute l’entreprise qui est impactée par ces cyber-attaques.

Plutôt que de réduire le nombre d’attaques subies, l’important pour les entreprises est de rester protégées contre ces attaques et de subir le moins d’impacts négatifs, que ce soit en terme financier, en termes d’image ou en matière de protection des données.

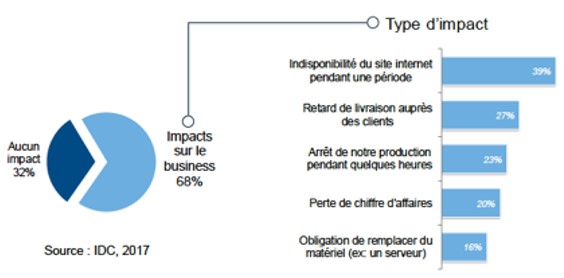

Les résultats de l’étude montrent que les entreprises sont très nombreuses à avoir subi les conséquences négatives de ces attaques sur leur activité au cours des 12 derniers mois. Elles sont près de 70% à mettre en avant les conséquences directes de ces cyber-attaques sur leur activité : indisponibilité du site Internet de l’entreprise pendant plusieurs heures (39%), retard de livraison auprès des clients (27%) ou encore arrêt de la production pendant quelques heures.

Une des difficultés réside dans la mesure des conséquences financières de ces différents impacts pour l’entreprise : elles ne sont que 20% à faire une telle analyse et à considérer que leur bas de bilan est directement touché par les cyber-attaques qu’elles subissent (voir l’encadré ci-dessous sur l’enquête d’Accenture).

La cybercriminalité coûte de plus en plus cher

La cybercriminalité coûte en moyenne 11,7 millions de dollars par an à chaque entreprise, soit une hausse de 62 % en cinq ans, d’après une étude menée par Accenture. Les infections par malware sont les cyber-attaques les plus coûteuses, avec 2,4 millions de dollars par incident en moyenne. C’est aux Etats-Unis que le coût moyen est le plus élevé tandis que l’Allemagne enregistre la plus forte hausse du coût total de la cybercriminalité.

En moyenne, une entreprise subit 130 violations de sécurité par an, soit une hausse de 27,4 % par rapport à 2016, et un quasi-doublement en l’espace de cinq ans. Une violation de sécurité (« breach ») est définie comme une infiltration au sein d’un réseau central ou d’un système d’entreprise. Les secteurs les plus touchés sont les services financiers et l’énergie, avec respectivement un coût annuel moyen par entreprise de 18,28 et 17,20 millions de dollars.

On note également une augmentation de la durée nécessaire pour corriger les problèmes. Parmi les incidents les plus longs à traiter se trouvent ceux qui viennent de l’intérieur, avec une moyenne de 50 jours, contre un peu plus de 23 jours pour les attaques par ransomware.

Ransomware, GDPR, cloud, temps réel

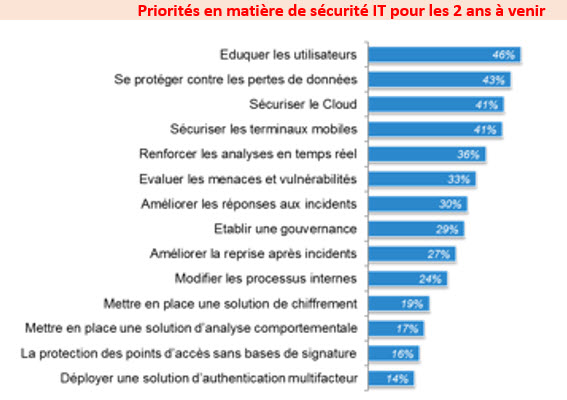

Afin de réduire les impacts négatifs des cyber-attaques, les actions à mettre en place sont aussi nombreuses que les attaques sont multiples et variées. Face aux actions possibles, les DSI doivent définir des priorités en termes de sécurité informatique.

La première priorité des entreprises consiste à éduquer les utilisateurs pour les familiariser avec les règles et les politiques de sécurité informatique mises en place par l’entreprise. Alors que pendant de nombreuses années, les utilisateurs se sont quelque peu affranchis des problématiques de sécurité informatique qui étaient gérées de manière unilatérale par le département informatique et celui de la sécurité IT. A l’aune de la transformation numérique des entreprises et de l’évolution réglementaire vers la mise en place du GDPR au niveau européen (règlement général sur la protection des données), la problématique de sécurité devient un sujet d’importance pour les directions métiers.

Les résultats de l’étude montrent que les outils sont un autre moyen de se protéger des attaques que peuvent rencontrer les entreprises. Les logiciels de protection des points d’accès (Endpoint Security) tels que les antivirus, anti spyware, chiffrement de fichier ou de disque, font partie des équipements les plus déployés par les entreprises.

Au-delà des outils, les stratégies informatiques mises en place par les entreprises font de plus en plus place à des processus automatisés. En effet, face à la recrudescence des attaques et à la pénurie de ressources pour gérer la complexité croissante des menaces, l’automatisation des processus de gestion de la sécurité permet aux entreprises de réduire leur temps de réaction face aux menaces tout en traitant un volume important de menaces.

Pour répondre à ces changements, les entreprises devront faire évoluer leur approche d’un modèle prévention /protection vers un modèle plus axé sur la détection et la réponse lorsque qu’un incident de sécurité survient.

Pour faire face aux problématiques de sécurité de plus en plus prégnantes et à la raréfaction des ressources pour couvrir l’envergure de besoins et la professionnalisation des attaques les entreprises cherchent à renforcer leur approche de la sécurité à travers par exemple l’automatisation des processus de gestion de la sécurité. Celle-ci va progressivement s’appuyer sur l’utilisation de solutions d’intelligence artificielle et d’analyse comportementale pour limiter l’action humaine dans le processus d’identification et de traitement des menaces. Le développement de la sécurité en mode Cloud est également un levier d’action de plus en plus utilisé par les entreprises (75% d’entre elles).

Même si l’automatisation complète des processus de gestion de la sécurité n’est une réalité que pour 5% des entreprises, la situation va s’accélérer très rapidement : alors que 88% des entreprises interrogées ont commencé à automatiser leurs processus de sécurité, près des trois-quarts d’entre elles prévoient de renforcer dans les mois à venir le niveau d’automatisation de leurs processus de gestion de la sécurité IT.

Les 3 raisons pour attaquer un mobile ?

Il existe principalement 3 raisons de vouloir s’attaquer à un terminal mobile :

– Un point d’entrée sur le réseau : Lorsqu’ils sont connectés à un réseau, les mobiles représentent un point d’entrée au même titre qu’un ordinateur ;

– Récupérer des données personnelles : Les mobiles sont de véritables ordinateurs, reliés à des comptes (iCloud, Goolge account…) qui hébergent des données personnelles (dont des mots de passe ou des cartes de crédit).

– La fraude au forfait : Cette technique appelée « phreaking » consiste à utiliser frauduleusement le forfait (téléphone et données) d’un utilisateur, sans avoir besoin de détenir physiquement le terminal. Le pirate réalise une copie de la carte SIM sans que l’utilisateur ne s’en rende compte…si ce n’est au moment où il reçoit sa facture.Les canaux d’attaque des mobiles

– Par mail : la majorité des personnes qui possèdent un smartphone y consultent leurs e-mails. Par conséquent, il s’agit d’une porte d’entrée aussi efficace qu’elle peut l’être sur un ordinateurs. Une pièce jointe ouverte, ou un lien cliqué et le mobile se retrouve infectée.

– Par SMS : ces attaques procèdent de la même manière que par email, à la différence qu’elles sont adaptées à l’univers mobile.

– Par une application : Là encore, les pirates ont adapté les stratégies déjà utilisées sur les ordinateurs et glissent des éléments malveillants dans les packages.

– Via le numéro de téléphone : L’utilisateur reçoit un appel provenant d’un numéro visible. En le rappelant, il va déclencher le processus d’infectionLes mesures à prendre ?

– Vérifier la source des applications et les commentaires associés avant de les installer. L’installation de nouvelles applications ne devrait se faire qu’à partir de sources connues et, si l’on autorise les sources inconnues l’activation de l’autorisation ne doit être que temporaire.

– Faire attention aux liens figurants dans les SMS. Il est capital de ne pas ouvrir aveuglément des URL particulièrement lorsque la personne ou le numéro sont inconnus.

– Adopter un comportement raisonnable sur les réseaux Wifi ouverts. L’utilisation de pratiques sécurisées lorsque l’on est connecté à un Hotspot Wifi gratuit permet de protéger ses données. Il est préférable d’éviter toute connexion à un site sécurisé.

– Ne pas tomber dans les pièges typiques d’ingénierie sociale, comme par exemple les mises à jour lancées par le navigateur, les mises à jour Flash, les pop-ups qui annoncent de fausses infections…

– Agir en cas de perte ou de vol. La plupart des smartphones offrent la possibilité d’être désactivés et vidés à distance ce qui permet d’éviter un vol de données.

– Verrouiller le périphérique à l’aide d’un mot de passe ou d’un code PIN. La façon la plus simple de pirater un mobile reste d’y avoir un accès direct.(Source : Malwarebytes)

Dossier cybersécurité (3/4) : une mine d’emplois bien rémunérés

Dossier Cybersécurité (2/4) : les technologies passent, les humains restent

Dossier Cybersécurité (1/4) : L’email, cible principale des hackers

puis

puis