La semaine dernière, Symantec signalait l’importante augmentation des menaces persistantes (APT) et leur dangerosité. Derrière ces attaques sophistiquées, apparaîtrait apparemment le groupe de cybercriminels Dragonfly (également connu sous le nom d’Energetic Bear). Cette nouvelle vague d’attaques, rebaptisée Dragonfly 2.0, alors que les attaques initiales ont probablement commencé dès 2015, semble partager les tactiques alors utilisées par le groupe pour infiltrer les systèmes de contrôle des infrastructures critiques.

Ces attaques visent principalement le secteur de l’énergie et ont déjà compromis de nombreuses organisations aux Etats-Unis et en Europe. Elles permettent à Dragonfly d’espionner et de recueillir des informations sur la manière dont fonctionnent les systèmes de contrôle du secteur de l’énergie. Et comme si cela n’était déjà pas assez grave, le groupe a maintenant la possibilité d’« appuyer sur l’interrupteur comme il veut », ce qui pourrait provoquer d’immenses pannes de courant et saboter les infrastructures énergétiques de plusieurs pays. L’Ukraine en a déjà souffert. Des attaques identiques, observées en 2015, avaient provoqué d’importantes pannes d’électricité dans le pays.

Plutôt que cibler frontalement la victime en s’en prenant directement à son infrastructure informatique, ce type d’attaque débute plus subtilement par une campagne d’hameçonnage ciblée ou en utilisant la tactique du point d’eau. Cette dernière méthode s’inspire de la chasse à l’affût, quand les chasseurs se postent près d’un point d’eau qu’ils savent fréquenté par leurs proies. Le but est bien sûr, de voler les informations d’identification des utilisateurs. Le contenu des courriels est adapté au secteur de l’énergie, ce qui les rend plausibles et les fait apparaître comme des emails légitimes aux employés qui les reçoivent. La faille ouverte, une combinaison de logiciels malveillants, Cheval de Troie ou Backdoor, est installée, permettant au groupe d’accéder aux contrôles d’une infrastructure critique. Une fois l’accès obtenu, Dragonfly peut tranquillement collecter des renseignements sur les systèmes et utiliser plus tard à son gré, les informations d’identification.

La réémergence de Dragonfly prouve que les vulnérabilités associées à des systèmes SCADA « périmés » parce qu’ils n’ont pas été conçus pour disposer d’une sécurisation adaptée au paysage récent des menaces, constituent un danger à prendre très au sérieux. En raison de la difficulté à déterminer si un système de contrôle des infrastructures a été compromis, le groupe peut circuler dans le système, se faisant passer pour un employé de confiance et, par conséquent, « passer sous le radar » sans être détecté à temps.

Tout le potentiel de cette attaque n’a pas encore été mesuré, ni ce que Dragonfly pourrait faire ou organiser en utilisant le contrôle des accès acquis au cours de ces dernières années. Cependant, le pire des scenarii pourrait être un sabotage du réseau électrique, entraînant des dommages considérables pour les entreprises comme pour les infrastructures nationales.

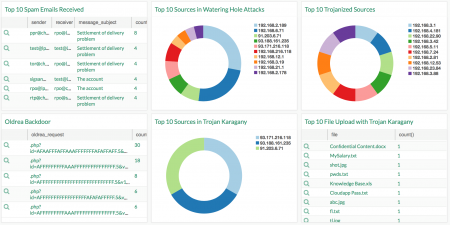

Avec un SIEM (Security Information and Event Management) comme LogPoint, il est possible de détecter Dragonfly et savoir si la menace évolue. Le SIEM collecte les logs dans le but d’effectuer des recherches sur des événements qui se sont produits. Une implémentation bien configurée, avec des règles précises et adaptées au contexte de l’entreprise, permet de détecter un ransomware dans des temps extrêmement courts et d’intervenir en quasi temps réel. Les règles établies servent à déterminer si le comportement observé est normal ou anormal. Il est par exemple possible d’identifier rapidement tout pic concernant la création, le renommage ou la suppression de fichiers par un utilisateur. En fonction des données de log disponibles, le nom de l’utilisateur, l’adresse ip source et tous les fichiers concernés sont rapidement identifiés.

Difficile de savoir qui est à l’origine de l’origine de ces attaques. De nombreuses menaces sévissent partout dans le monde. Des malwares oubliés et que l’on croyait éradiqués réapparaissent sous une nouvelle forme, rappelant que le piratage de sites industriels et d’OIV (opérateurs d’importance vitale) est devenu un enjeu crucial dans les conflits numériques qui se livrent dans le monde. Leurs conséquences sont plus ou moins graves, bien que toujours coûteuses. Mettre en place des outils visant à sécuriser les infrastructures se révèle donc impératif. On sait qu’un SIEM correctement configuré permet de déceler les menaces et repérer une infiltration. Dans des environnements importants (50 000 employés et plus) le SIEM permet de détecter un ransomware et réagir en moins de cinq minutes. Cela mérite qu’on s’y intéresse !

_____________

Frédéric Saulet est Directeur Régional Europe du Sud de LogPoint

puis

puis