La cyberattaque menée contre Dropbox et l’exfiltration de données qui en a résulté est l’un des incidents marquants de la semaine : Radiographie d’une attaque par hameçonnage qui éclaire les erreurs à ne pas commettre et les évolutions des techniques des cybercriminels…

Dropbox a confirmé avoir subi une violation de données impliquant un acteur malveillant qui a eu accès à des informations d’identification, à des données et à d’autres secrets dans ses dépôts de code internes GitHub. Cet article explique exactement ce qui s’est passé, ce qui ne s’est PAS passé et quel est l’impact potentiel pour les utilisateurs de Dropbox.

Ce qui s’est passé lors de la violation de données de Dropbox

Un acteur menaçant a obtenu l’accès à un compte GitHub appartenant à un développeur Dropbox qui s’est laissé prendre à une tentative d’hameçonnage. Ce développeur compromis a à son tour fourni à l’attaquant un accès à environ 130 dépôts de code internes. Dropbox affirme que ces dépôts de code n’étaient pas liés à ses applications, mais que ces dépôts contenaient des librairies tierces modifiées, des prototypes internes et d’autres outils internes. Bien que les dépôts ne soient pas connectés à leurs applications principales, Dropbox a admis que certains secrets sont exposés en clair, notamment des clés d’API et d’autres informations d’identification, se trouvaient dans le code, ainsi que « quelques milliers de noms et d’adresses électroniques appartenant à des employés de Dropbox ».

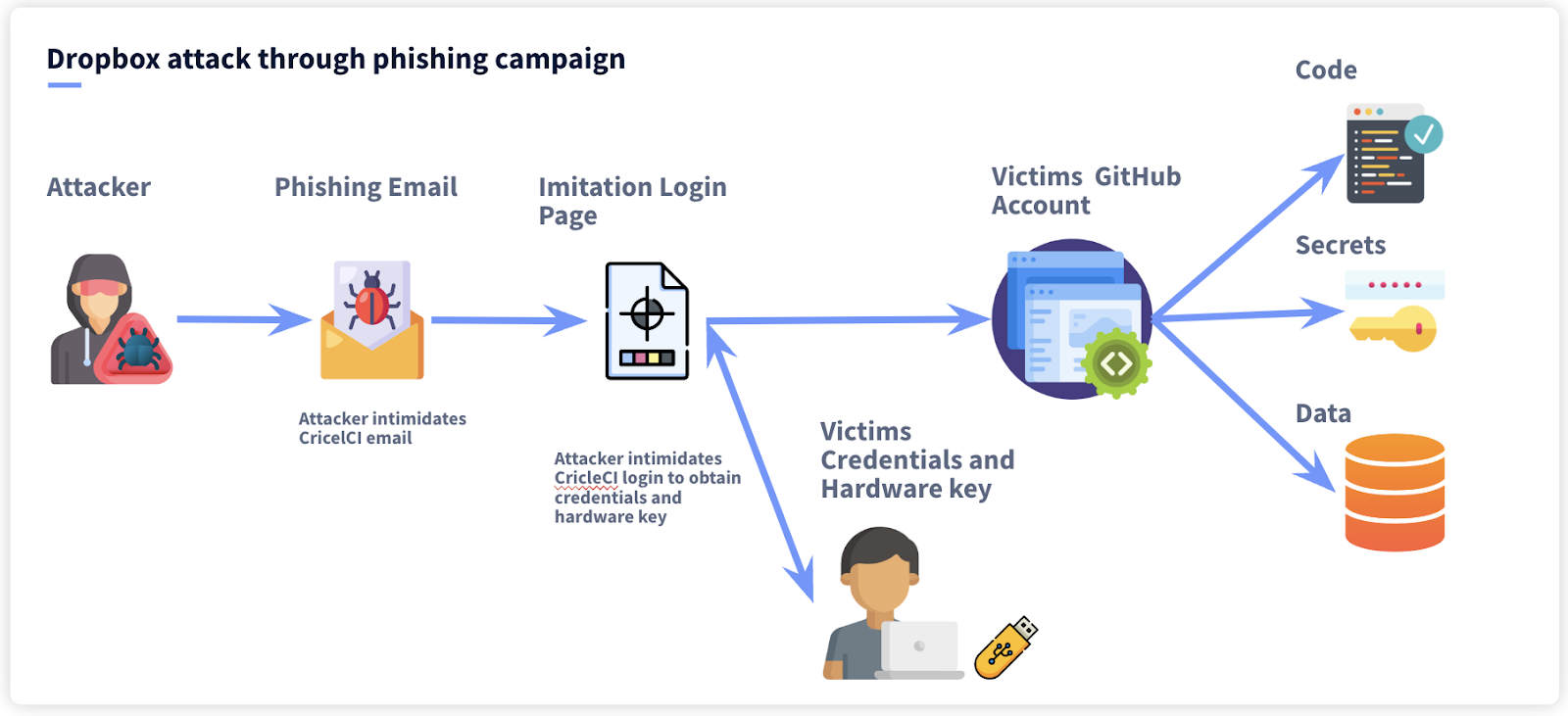

L’attaque de Dropbox par phishing : Étape par étape

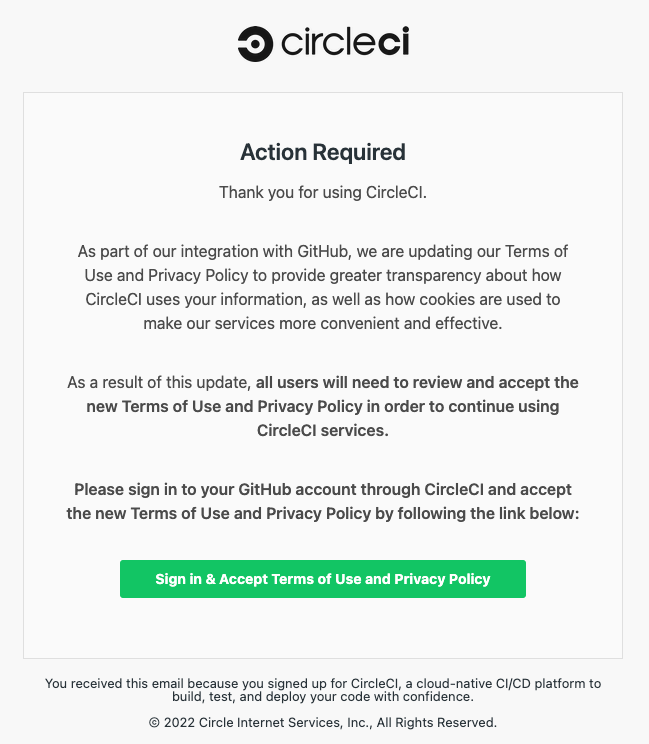

1- L’attaquant a envoyé un courriel de phishing généralisé imitant CircleCI, une plateforme CI/CD populaire utilisée en interne par Dropbox.

2- L’e-mail de phishing dirigeait la victime vers une page de connexion CircleCI imitée où l’utilisateur devait saisir ses informations d’identification GitHub. CircleCi permettait aux utilisateurs de se connecter avec des informations d’identification GitHub.

3- Le site d’imitation invitait également les utilisateurs à saisir un mot de passe à usage unique (OTP), généré par leur clé d’authentification matérielle.

4- L’attaquant utilisait le mot de passe unique et les informations d’identification fournies par l’utilisateur pour accéder au compte GitHub de la victime.

5- L’attaquant a cloné 130 dépôts internes, composés de code public et privé.

6- Les étapes suivantes de l’attaquant ne sont pas immédiatement claires pour le moment, mais dans des attaques similaires, l’attaquant a ensuite cherché des informations sensibles comme des secrets pour se déplacer latéralement dans des systèmes plus sensibles.

Cette attaque n’était pas simplement une campagne de phishing de type « spray-and-pray » qui proviendrait d’une attaque peu sophistiquée. Le fait que l’attaquant savait apparemment que Dropbox utilisait CircleCI et était capable de communiquer avec une clé matérielle et de transmettre le mot de passe à usage unique à l’attaquant montre un niveau de sophistication plus élevé.

Nous savons également qu’une attaque très similaire s’est produite à peu près au même moment dans la communauté plus large de GitHub, en falsifiant également un email CircleCI et un écran de connexion, il est donc suspecté mais non confirmé qu’il s’agissait du même acteur.

Quelle est la gravité de la faille de sécurité de Dropbox ?

On ignore pour l’instant l’ampleur de la violation, car le code source volé par le pirate n’a pas été publié et Dropbox n’a pas confirmé à quel système les clés API et autres informations d’identification pouvaient donner accès.

Dropbox a déclaré dans un communiqué : « Nous pensons que le risque pour les clients est minime. Parce que nous prenons au sérieux notre engagement en faveur de la sécurité, de la confidentialité et de la transparence, nous avons informé les personnes concernées et nous partageons plus d’informations ici », et surtout, ils ont également déclaré : « Nous avons également examiné nos journaux et n’avons trouvé aucune preuve d’abus réussi ».

Cela indiquerait en effet un risque minime pour les clients de Dropbox, mais comme nous l’avons vu dans de nombreuses autres violations, les attaquants peuvent se déplacer latéralement à partir d’outils internes vers l’infrastructure centrale, à ce stade, il n’y a aucune preuve pour soutenir cela.

Dans le même temps, Dropbox a révélé que « le code et les données qui l’entouraient comprenaient également quelques milliers de noms et d’adresses électroniques appartenant à des employés de Dropbox, à des clients actuels et passés, à des prospects et à des vendeurs ».

Dropbox n’est-il pas assez sécurisé ?

Si la présence d’informations d’identification et de données en texte clair dans les dépôts de code de Dropbox est clairement préoccupante, il ne s’agit pas d’un problème isolé à Dropbox. Dans le même temps, nous pouvons constater que Dropbox a mis en place des mesures de sécurité supplémentaires, telles que des jetons matériels, qui auraient rendu la réussite des attaques très difficile.

Enfin, nous devons également tenir compte du fait que, selon Dropbox, ses journaux n’ont révélé aucun accès inconnu à des systèmes critiques, ce qui montre que l’attaque a été détectée à temps. Bien que cela ne signifie pas que Dropbox soit à l’abri des attaques, cela montre clairement que l’entreprise prend la sécurité au sérieux, mais qu’elle a encore des progrès à faire dans certains domaines.

Que dois-je faire en tant qu’utilisateur de Dropbox ?

Nous ne considérons pas cette violation comme une raison de ne pas être un utilisateur de Dropbox. Il faut utiliser cet événement pour s’assurer d’appliquer de bonnes pratiques de sécurité, comme la rotation régulière des mots de passe et la configuration de l’AMF sur votre compte Dropbox. De plus, comme toujours, faites attention aux e-mails suspects et aux URL inconnues qui atterrissent dans votre boîte aux lettres électronique.

Un problème plus large

« Dropbox est la dernière en date d’une liste toujours plus longue d’entreprises telles que Uber, Twitch, Samsung et Nvidia dont les dépôts de code internes ont été ciblés et exploités par des pirates informatiques ».

Cette attaque est dans la lignée d’une tendance alarmante des attaquants à cibler les outils de développement, en particulier les dépôts git.

Comme le montre cette attaque, les secrets et les informations d’identification codés en clair dans le code source constituent un énorme problème. On peut le constater dans la récente violation d’Uber, ou dans l’exposition du code source de Samsung, Nvidia, Twitch, et de nombreuses autres entreprises. Il est crucial que les entreprises analysent leur code source, y compris l’historique complet des versions, à la recherche de secrets afin d’empêcher les attaquants de pouvoir passer des dépôts de code à des infrastructures plus critiques.

___________________

Par Mackenzie Jackson, Developer & Security Advocate, GitGuardian

puis

puis