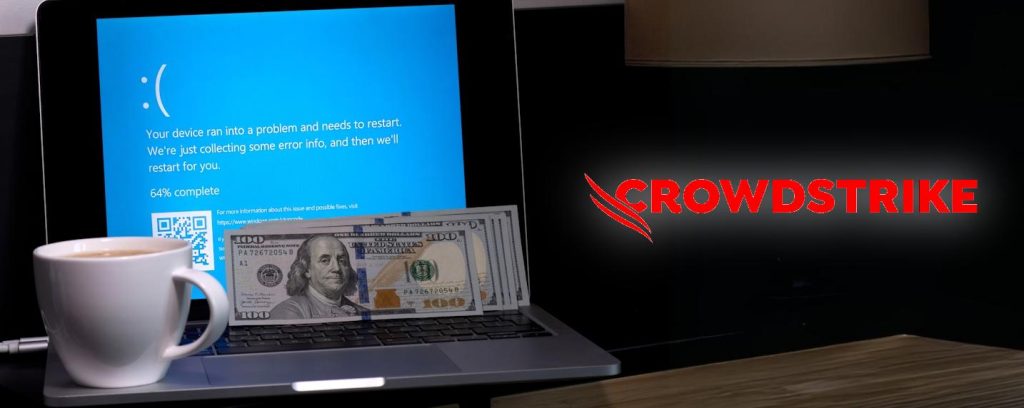

Après sa terrible bévue de l’été qui a bloqué 8,5 millions de PC Windows et paralysé des services voire des industries entières pendant plusieurs heures et parfois quelques jours, Crowdstrike doit désormais rendre des comptes. Ses responsables étaient convoqués devant le Congrès américain pour s’expliquer.

De plates excuses à la pelle… C’est en gros ce à quoi se sont livrés durant plusieurs heures les responsables de l’éditeur américain Crowdstrike dont le nom est désormais associé à l’une des plus grosses pannes informatiques de l’histoire. Difficile de faire autrement vu les circonstances.

Un bug dans la mise à jour de son logiciel Falcon XDR de protection des PC et serveurs a non seulement gravement planté près de 9 millions de machines mais surtout affecté le bon fonctionnement des aéroports américains, du service d’urgence 911, d’hôpitaux, de médias et chaines TV ainsi que d’opérateurs de télécommunication.

Pour beaucoup Crowdstrike a réussi à créer un chaos que même le Bug dans l’an 2000 n’avait pas réussi à engendrer. Preuve en est, selon l’assureur Parametrix, les pertes pour les entreprises du Fortune 500 s’élèvent à 5,4 milliards de dollars.

« Il y a un peu plus de deux mois, le 19 juillet, nous avons déçu nos clients. … Au nom de toute l’équipe de CrowdStrike, je tiens à présenter nos excuses. Nous sommes profondément désolés, et nous sommes déterminés à empêcher que cela ne se reproduise, » a ainsi reconnu Adam Meyers, Vice-président senior des opérations cyber chez CrowdStrike qui comparaissait devant le Sous-comité de la Sécurité intérieure sur la Cybersécurité et les Infrastructures.

« Nous assumons l’entière responsabilité et nous nous excusons pour avoir rompu la confiance de nos clients », a-t-il immédiatement ajouté, reconnaissant que « la confiance prend des années à se construire et des secondes à se briser, et nous comprenons que nous devons travailler pour la regagner. »

Les membres du sous-comité ont longuement interrogé M. Meyers sur les processus internes de CrowdStrike qui ont permis à l’erreur de passer inaperçue lors des tests. Bien que les procédures aient été suivies, une « tempête parfaite de problèmes » a conduit au déploiement de la fameuse mise à jour défectueuse.

« Nous avons testé chaque canal individuellement, mais pas collectivement », a expliqué M. Meyers. « Le validateur de contenu a permis à la configuration défectueuse d’être diffusée, ce qui a causé le bug. »

En réponse, CrowdStrike affirme avoir profondément revu ses protocoles de validation. Désormais, les mises à jour de contenu sont traitées comme du code et subissent des tests internes plus rigoureux avant d’être déployées. Les clients ont également plus de contrôle sur le calendrier des mises à jour, pouvant choisir quand et comment leurs systèmes reçoivent les nouvelles configurations.

Le sous-comité a également soulevé des questions sur l’accès de CrowdStrike au noyau du système Windows, un accès que Microsoft aimerait désormais beaucoup plus contrôler voire verrouiller. M. Meyers a néanmoins défendu cette pratique, affirmant qu’elle est essentielle pour assurer la performance, la visibilité et la prévention des menaces. « Il serait très difficile de sécuriser le système d’exploitation sans accès au noyau », a-t-il déclaré, se gardant bien de préciser que son logiciel sous macOS se prétend tout aussi complet et performant sans disposer néanmoins d’un tel accès. Certes, macOS n’est pas Windows et les deux systèmes sont différents et sont ciblés différemment.

Malgré l’incident, M. Meyers a souligné l’importance de fournir des mises à jour rapides pour contrer les menaces en constante évolution. « Le paysage des menaces change parfois minute par minute », a-t-il affirmé. « La vitesse est essentielle pour rester en avance sur ces acteurs malveillants. »

Reste que cet événement met de nouveau en lumière les risques liés aux points de défaillance uniques dans les infrastructures informatiques. Le délégué général du CESIN, notre invité de la semaine dernière, rappelait d’ailleurs les risques de trop s’appuyer sur un seul fournisseur et se revendiquer un fervent défenseur des solutions multiples « pour éviter de mettre tous ses œufs dans un même panier ».

puis

puis