En 2021, deux tiers des malwares ont été diffusés par les clouds apps plutôt que par des sites Web classiques. Un phénomène qui s’accompagne d’une explosion des malwares Linux et de l’apparition de malwares cross-plateformes…

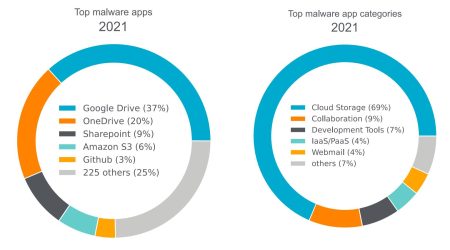

Selon le dernier rapport Netskope, les malwares – autrement dit les codes malveillants (virus, botnets, spywares et autres) – ont continué d’augmenter en 2021. Ce n’est pas une nouveauté. Il en va ainsi depuis des années. Mais la nouveauté, c’est qu’en 2021, les deux tiers des téléchargements de malwares provenaient d’applications cloud. L’étude identifie ainsi Google Drive comme l’application la plus en vogue pour diffuser des malwares, devant Microsoft OneDrive. Les malwares provenant du cloud sont donc aujourd’hui plus répandus que les malwares provenant du Web. En 2021, ils représentaient 66 % de tous les téléchargements de malwares, contre 46 % début 2020.

Par ailleurs, plus de la moitié des instances d’Apps cloud sont la cible d’attaques aux identifiants : les attaquants essaient constamment les mots de passe courants et ceux dérobés à d’autres sites pour tenter d’accéder aux services SaaS comme Microsoft 365, Google Workspace, Salesforce, ServiceNow, Box, Dropbox, etc.

Rappelons que ces services sont aussi massivement concernés par les campagnes de phishings visant à dérober des identifiants pour accéder aux contenus des espaces de stockage cloud des entreprises.

Cette dérive des malwares vers les espaces cloud utilisés en entreprise doit inviter les entreprises à accélérer leurs investissements pour faire évoluer leur cybersécurité vers une approche Zero Trust avec des authentifications multifactorielles et une meilleure visibilité sur leurs actifs répartis dans différents clouds.

Attention aux documents Office vérolés

D’autant plus que le rapport Netskope constate avec inquiétude que les malwares diffusés dans le cloud via Microsoft Office ont presque doublé entre 2020 et 2021. Les documents Microsoft Office suspects ont augmenté pour représenter 37 % de tous les téléchargements de malwares à la fin de 2021, contre 19 % au début de 2020. En effet, les hackers et autres cyber-attaquants instrumentalisent les documents Office pour mettre un premier pied dans les systèmes des entreprises qu’ils ciblent. Selon Netskope « la campagne de spam malveillant Emotet, au deuxième trimestre 2020, a déclenché un pic de documents Microsoft Office suspects que les hackers ont entretenus au cours des six derniers trimestres, sans aucun signe de ralentissement ».

Les malwares Linux, la nouvelle pandémie

Trois familles de malwares se sont démarquées dans l’univers Linux l’an dernier : XXorDDoS, Mirai et Mozi. Tous visent à enrôler des dispositifs IoT (et routeurs) vulnérables au sein de botnets qui serviront ensuite à mener des attaques DDoS massives ou des campagnes de phishing.

Ces trois familles ne représentent cependant que 22% de tous les malwares Linux visant les IoT selon CrowdStrike. Preuve que les malwares Linux se diversifient et se multiplient.

Toutefois on aurait tort de penser que les malwares Linux ne s’attaquent qu’aux IoT. CrowdStrike note que le malware XorDDoS a connu en 2021 une croissance de 123%. Surtout, ses nouvelles variantes sont spécialement conçues pour scanner et rechercher les serveurs Dockers mal configurés et gardant ouvert le port 2375 (utilisé par l’API de contrôle à distance de Docker).

Vers des malwares cross-plateformes ?

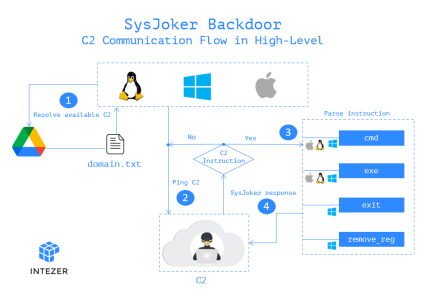

Parallèlement à toutes ces données sur 2021 et la diversité des cyber-attaques, les chercheurs de la société Intezer ont dévoilé avoir découvert en décembre dernier un malware multi-platforme ouvrant des portes dérobées sur les systèmes infectés. Dénommé SysJocker, ce malware présente une particularité encore rare : il s’attaque à la fois à Windows, Linux et macOS !

La chose est d’ailleurs suffisamment rare pour que les scans de VirusTotal signalent bien la version Windows comme malveillante mais ne reconnaissent pas comme telles les versions Linux et macOS.

Intezer explique que « SysJoker a été découvert pour la première fois lors d’une attaque active sur un serveur Web Linux d’une grande institution du monde de l’éducation. Après une enquête plus poussée, nous avons découvert que SysJoker possède également des versions Mach-O et Windows PE. Sur la base de l’enregistrement du domaine de commande et de contrôle (C2) et des échantillons trouvés dans VirusTotal, nous estimons que l’attaque SysJoker a été débutée au cours du second semestre 2021 ».

Ce malware se fait passer pour une mise à jour du système et génère son C2 en décodant une chaîne récupérée dans un fichier texte hébergé sur Google Drive (on retrouve ici la prédominance des Cloud Apps pour diffuser les nouveaux malwares, cf. ci-dessus).

Intezer précise que « au cours de notre analyse, le C2 a changé trois fois, ce qui indique que l’attaquant est actif et surveille les machines infectées. D’après la victimologie et le comportement du malware, nous estimons que SysJoker vise des cibles spécifiques. SysJoker a été téléchargé sur VirusTotal avec le suffixe .ts, utilisé pour les fichiers TypeScript. Un vecteur d’attaque possible pour ce malware pourrait ainsi être un paquet npm infecté. »

Tout ceci n’est guère de bon augure pour la cybersécurité des entreprises en 2021. De quoi motiver les directions informatiques et générales des entreprises à faire de leur cyber-résilience la première de leur priorité…

puis

puis