Chaque mois, Netskope focalise ses analyses de menaces sur un secteur particulier. En ce mois de Septembre, son nouveau rapport trace un paysage des usages cloud et des cybermenaces dans le secteur manufacturier.

En pleine transition vers l’industrie 4.0, le secteur manufacturier est, comme tous les secteurs, confronté à des risques et des menaces croissants en matière de cybersécurité induits par une numérisation croissante des outils et des documents.

Dans son dernier rapport, Netskope met en avant quelques tendances significatives concernant l’adoption des applications cloud dans le secteur manufacturier ainsi que les cybermenaces ciblant plus particulièrement ce secteur.

Un usage intense des espaces disques Cloud

Cinq grandes constatations sont à retenir de ce rapport :

* Les utilisateurs interagissent en moyenne avec 24 applications cloud par mois.

Cela fait beaucoup d’applications pour un secteur où la numérisation est encore en cours.

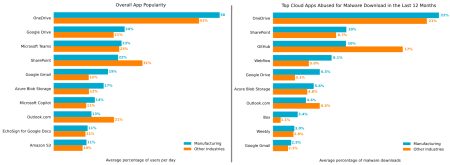

* Microsoft OneDrive est l’application la plus populaire, utilisée par 58% des entreprises.

Viennent ensuite Google Drive, Teams et Sharepoint, démontrant l’importance des applications d’échange de fichiers et de collaboration dans ce secteur.

* L’utilisation de l’IA progresse, avec Microsoft Copilot dans le top 10 des applications.

* OneDrive est la principale source de diffusion de malwares (22% des cas), suivie par SharePoint et GitHub (10% chacun). On le sait, les espaces clouds sont devenus des supports de prédilection pour les cyberattaquants. Mais dans le contexte du Manufacturing, alors même que les espaces collaboratifs sont particulièrement utilisés, ces derniers sont des cibles particulièrement importantes.

Principales familles de malwares

Les experts des Netskope Threat Labs notent une diversification des charges malveillantes, rendant leur détection plus difficile. Les cinq principales familles de malwares identifiées dans le secteur manufacturier incluent :

* Downloader.GuLoader : Un téléchargeur qui diffuse des outils d’accès à distance (RAT) et des logiciels de vol d’informations.

* Infostealer.AgentTesla : Un RAT capable de voler des informations sensibles telles que les mots de passe et les données de navigation.

* Phishing.PhishingX : Un fichier PDF malveillant utilisé pour rediriger les victimes vers des pages de phishing.

* Trojan.Grandoreiro : Un cheval de Troie bancaire ciblant principalement l’Amérique latine.

* Trojan.RaspberryRobin : Utilisé pour propager d’autres malwares, dont IcedID et Clop.

Des recommandations et bonnes pratiques

Les bonnes pratiques sont bien évidemment un peu toutes les mêmes selon les secteurs mais certaines peuvent s’avérer plus urgentes à mettre en œuvre que d’autres. Dans le cas du secteur manufacturier, Netskope recommande aux entreprises de :

1 – Inspecter tous les téléchargements HTTP/HTTPS, Web et Cloud ;

2 – Analyser en profondeur les fichiers à risque ;

3 – Bloquer les applications non autorisées ou non essentielles ;

4 – Utiliser un système de prévention des intrusions ;

5 – Isoler la navigation WEB pour tous les sites non officiellement reconnus par l’entreprise.

Le rapport rappelle également l’importance pour les entreprises d’adapter en continu leurs stratégies de cybersécurité afin de contrer des attaques en perpétuelles évolutions et qui ne cessent de se multiplier dans le paysage numérique actuel.

puis

puis