Spécialiste de la gestion des risques cyber, Tenable est devenu un acteur populaire des chaînes DevSecOps. Confirmant son attention nouvelle à sécuriser les infrastructures définies par du code, l’éditeur annonce des nouveautés sur son outil Terrascan et une nouvelle solution « Tenable.cs ».

Tenable, spécialiste de la gestion des risques cyber, a le vent en poupe et multiplie les annonces en cette fin d’année. Après des associations remarquées avec IBM Security X-Force ou encore Splunk autour de la protection de l’Active Directory, le talon d’Achille de bien des infrastructures, Tenable se concentre sur l’un de ses nouveaux chevaux de bataille : la sécurisation de l’Infrastructure-as-Code (IaC).

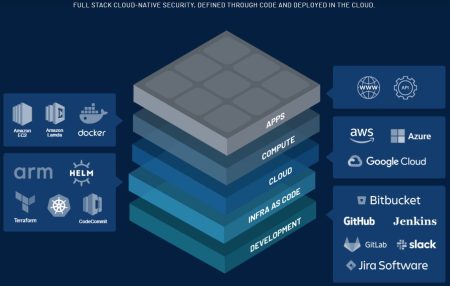

Les premiers impacts de l’acquisition d’Accurics en septembre dernier se font déjà sentir. L’éditeur annonce plusieurs améliorations au coeur de sa solution open source d’analyse natif du cloud, Terrascan ainsi qu’un nouvelle solution « Full Stack » dénommée « Tenable.cs » pour sécuriser chaque étape du code au cloud.

Terrascan s’enrichit de nouvelles sécurités…

Rappelons que Terrascan est un analyseur de code statique notamment utilisé pour identifier les violations de politques avant que les infrastructures ne soient provisionnées au travers de codes IaC au sein de pipelines automatisés. Dit autrement, Terrascan est un outil des chaînes DevOps utilisé pour s’assurer que la configuration de l’infrastructure cloud respecte les meilleures pratiques de sécurité alors que ces dernières sont en constante évolution. Il permet d’identifier des problèmes tels que l’absence de chiffrement des communications ou des ressources, de mauvaises configurations ou encore l’exposition involontaire des services en nuage.

Les améliorations visent principalement à aider les développeurs à sécuriser l’Infrastructure as a Code (IaaC) en intégrant la sécurité requise dans leur outils DevOps, leurs pipelines et leurs chaines d’approvisionnement.

Parmi ces améliorations, on retiendra de nouvelles fonctionnalités comme:

– l’identification renforcée des risques pour un plus grand nombre de formats d’IaC et de conteneurs

– des intégrations étendues avec les principaux registres de containers afin d’identifier les vulnérabilités dans les images référencées par les codes IaC,

– l’application programmatique des politiques de sécurité avant que les changements ne soient validés dans le référentiel de code et avant qu’ils ne soient appliqués à l’environnement d’exécution.

– de meilleurs capacités de filtrage et de hiérarchisation des résultats en fonction des besoins des utilisateurs.

Autre nouveauté majeure, l’interface utilisateur graphique a été intégralement repensée pour simplifer la création et le test de nouvelles politiques.

Pour Nico Popp, CPO chez Tenable, « il est plus que jamais essentiel pour les développeurs de disposer d’outils capables de détecter les failles de conformité et de sécurité dans l’ensemble de leurs systèmes de cloud, y compris l’IaC. Tout comme l’infrastructure-as-a-Code ouvre la voie à l’intégration programmatique de contrôles de politiques plus tôt dans le cycle de vie du développement, Terrascan détecte les violations de conformité et de sécurité dans l’IaC afin de réduire les risques avant le provisionnement. Nous nous engageons à ce que Terrascan reste ouvert et disponible pour toutes les équipes de développement et nous sommes ravis de contribuer à sa croissance. ».

Tenable.cs pour sécuriser toute la chaîne de l’écriture du code à son exécution

Faisant directement suite à l’acquisition d’Accurics, Tenable.cs intègre la plateforme IaC d’Accurics à l’écosystème Tenable pour mieux aider les entreprises à protéger l’ensemble de la stack cloud-native. Tout au long du cycle de vie DevOps, de la définition du code des applications et de l’infrastructure jusqu’à l’utilisation en production, Tenable.cs analyse l’infrastructureas-a-Code (IaC) afin de détecter et de corriger les failles, les violations de politiques et les brèches potentielles avant le provisionnement de l’infrastructure cloud.

La solution permet aux entreprises d’accélérer l’innovation en alignant les équipes de développement, d’exploitation et de sécurité sur des objectifs communs de sécurité et de résilience.

« Notre objectif est de permettre aux organisations d’adopter le changement à la fois technique et culturel qu’est DevSecOps, explique Nico Popp. Tenable.cs étend nos capacités à la pile du cloud . En analysant l’état codifié des environnements cloud, nous permettons aux utilisateurs de déplacer la sécurité vers la gauche et de traiter les mauvaises configurations et les vulnérabilités avant qu’elles ne soient déployées. »

Tenable.cs présente une interface unifiée pour piloter les différents plans de contrôle que sont les dépôts de code, les comptes cloud, les clusters Kubernetes et les pipelines CI/CD ou GitOps. L’expérience utilisateur simplifie également la configuration d’environnements et de projets AWS, Azure et GCP complexes. Un nouvel éditeur « Low Code » de politique de sécurité facilite la gestion de la logique des politiques tout en éliminant la nécessité d’apprendre un autre langage.

Tenable.cs facilite la supervision des déploiements cloud, analysant automatiquement tout changement qui aurait pu introduire des erreurs de configurations ou des violations de politique. La solution permet même d’automatiser la remédiation lors de la détection d’une violation de politique ou d’un risque de sécurité en fournissant automatiquement des correctifs IaC aux développeurs.

puis

puis