Dans l’univers de la cybercriminalité, tous les coups bas sont permis pour faire de l’argent. Et les hôpitaux, cliniques et laboratoires médicaux sont devenus la nouvelle cible de prédilection des cyberattaquants.

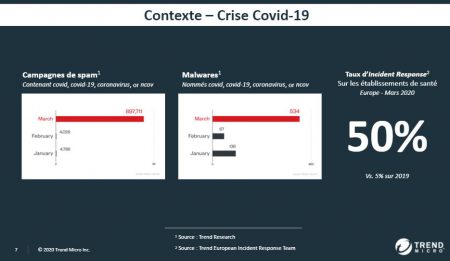

Lors d’une conférence de presse virtuelle, Renaud Bidou, Directeur Technique Europe du Sud de Trend Micro, a révélé quelques données chiffrées quant à l’évolution des cyberattaques durant ces premières semaines de pandémie et de confinement.

Il a notamment révélé que 50% des interventions menées en mars par les équipes de « Réponses à incident » de Trend Micro en Europe (des experts qui interviennent auprès d’entreprises attaquées qui ne sont pas nécessairement clientes de la marque) l’étaient sur des établissements de santé. En temps normal, ces derniers ne représentent que 5% des interventions.

Un chiffre qui donne la mesure de l’ampleur des cyberattaques actuellement menées par les cybercriminels contre les hôpitaux, les laboratoires, les cliniques et autres organismes du secteur santé. Les entreprises liées à la fourniture d’équipements médicaux sont aussi largement ciblées.

Les attaques se multiplient sur les établissement de santé.

Mais les ransomwares ne sont pas les seules attaques que les hôpitaux doivent affronter. Le 22 mars dernier, en plein pic pandémique, l’AP-HP et ses 39 établissements d’Île-de-France ont été confrontés à une vaste attaque par déni de service (DDoS). « Je n’ai pas souvenir avoir jamais vu une attaque par DDoS sur un hôpital avant le début de cette crise sanitaire » explique Renaud Bidou. « Mais on est ici face à une crise longue qui impose aux établissements de santé d’être toujours en mesure de maintenir le système d’information et les communications pleinement opérationnels pour que l’information circule et circule vite. Le déni de service devient dans ce contexte une arme efficace pour les attaquants ». L’idée pour ces derniers consiste à maintenir leur attaque DDoS active tant que l’organisme attaqué n’a pas payé pour que cesse l’attaque.

Enfin, Trend Micro a également détecté plusieurs attaques APT (Advanced Persistent Threat) sur les infrastructures informatiques des hôpitaux afin de voler des données sensibles. « Quand on regarde la valeur d’un login ou d’une carte bancaire sur le marché noir, on peut aisément imaginer à plusieurs millions d’euros la valeur d’un fichier contenant par exemple la liste des personnes infectées par le Covid-19 » explique Renaud Bidou qui rappelle que, dans un autre domaine sensible, EDP (l’équivalent d’EDF au Portugal) s’est fait dérober 10 To de données qui ont été monnayées pour 10 millions de dollars.

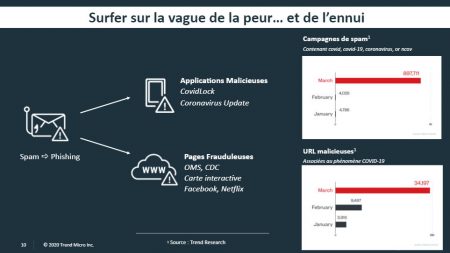

Mais les particuliers et les entreprises sont aussi visées

Les entreprises aussi connaissent de nouvelles formes d’attaques. Essentiellement parce qu’elles n’étaient pas bien préparées à une telle crise organisationnelle engendrée par le confinement. Certains workloads ont été un peu précipitamment déployés dans le cloud avec un faux sentiment de sécurité et un manque de bonnes pratiques qui les ont rendus vulnérables et ont pu favoriser le vol d’informations. En outre, Renaud Bidou remarque que « l’un des problèmes actuels, notamment liés au télétravail et aux services de vidéoconférence, c’est que plein de collaborateurs se sont soudainement mis à faire des visioconférences et expérimenter des services comme Zoom sans aucune formation préalable et surtout sans aucune connaissance des paramétrages de sécurité et des bonnes pratiques en la matière sur ce type de services ». Une méconnaissance de sécurités rarement activées par défaut qui s’est transformée en aubaine pour certains cyberattaquants qui ont pu infiltrer des réunions à caractère confidentiel.

Bref, au pays de la cybercriminalité, le malheur des uns fait toujours la fortune des autres. Les méthodes restent globalement les mêmes mais les cibles et les leviers sont désormais focalisés autour de la pandémie et du climat anxiogène qui l’accompagne. Des attaques virtuelles qui remplissent les poches des cyberattaquants de monnaies sonnantes et trébuchantes.

puis

puis