Les objets connectés se développent, permettant à chacun de mesurer la moindre activité quotidienne. Auront-ils une application quelconque dans le monde de l’entreprise ?

« Ce qui ne peut pas être mesuré, ne peut pas être géré » affirmait le consultant en management Peter Drucker. Les objets de mesure de soi (Wearable Technologies) permettant ce qu’on appelle la mesure de soi font florès. Ces technologies nouvelles auront évidemment une influence sur la gestion personnelle. Pour certains, elles permettront de réduire ou contrôler son poids, pour d’autres elles seront une incitation à faire plus d’exercice. Mais en quoi concernent-elles les entreprises ? Vont-elles leur permettre d’améliorer quelque domaine que ce soit. Oui si l’on accepte l’idée ce qu’on appelle la consumérisation des technologies qui veut depuis plusieurs années qu’elles passent du personnel au professionnel. Dans une tribune récente, c’est l’avis de François Benhamou, directeur général de Novell France (Pourquoi les « Wearable Technologies » vont impacter l’entreprise) qui considère qu’elles vont faire leur apparition dans le monde de l’entreprise même si on se sait pas encore trop celles qui s’imposeront et en quoi elles seront utiles. « La véritable question reste encore de savoir quel type de technologie s’imposera, et quand » explique l’auteur de l’article.

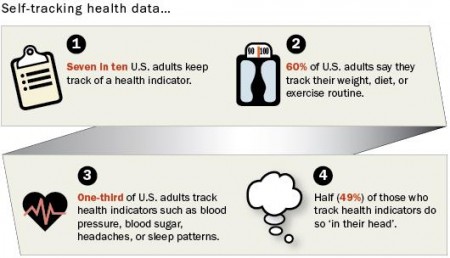

En attendant, les objets connectés et les applications qui vont avec connaissent un développement explosif. Une étude de ABI Research estime que d’ici 2018, le nombre de terminaux connectés et destinés à cette activité atteindra 485 millions, dont la plupart auront une activité de suivi de l’individu et de ses actions ; et ce chiffre n’inclut pas le nombre de smartphones qui intègrent de telles applis et dont le volume dépasse les milliards d’unités. Selon l’étude Tracking for Health publiée par l’institut Pew Research Center, 60 % des Américains suivent régulièrement leur poids, leur alimentation ou leur activité physique. Il semble que plus aucune activité humaine qui échapperait à cette nouvelle mode d’autant plus que les technologies le permettent aisément. Les chiffres de téléchargement d’applications telles que Runkeeper, Runtastic, MapMyRun, Fitbit et bien d’autres se mesure en millions, voire dizaines de millions.

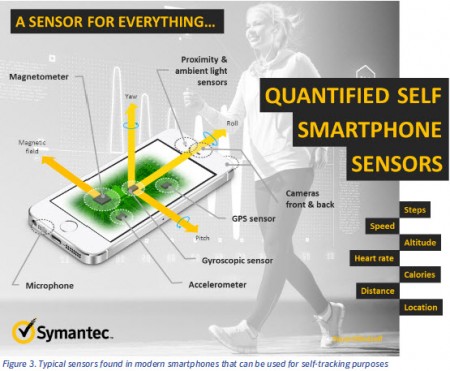

En attendant que les entreprises trouvent les applications qui pourraient leur être utile, ces développements des objets connectés ne sont pas sans poser de problèmes. On parle souvent de données personnelles mais ici il s’agit de données ayant un caractère particulièrement privé. Symantec vient publier un How safe is your quantified self? qui examine les risques potentiels de sécurité et de non-respect de la vie privée de ces objets et applis de suivi, ce que les entreprises et les consommateurs doivent prendre en considération.

La grande majorité de ces objets sont en effet liés à des apps qui transmettent des données générées spontanément et sans arrière-pensée par leurs utilisateurs (noms, adresses email et mots de passe) en clair c’est-à-dire sans aucun chiffrement. Les utilisateurs, parfois même les plus avertis, oublient peut-être un peu trop vite, que ces données sont ensuite transmises et stockées sur des serveurs de data centers. Et, toujours selon Symantec, les terminaux qui transfèrent ces données dans le cloud mettent la vie privée des utilisateurs en danger.

– Tous les objets connectés et donc leur propriétaire qui les porte sont localisable à tous moments (c’est aussi vrai des mobiles) ;

– 20 % des apps transmettent les données en clair sans utiliser de mot de passe ;

– Plus de la moitié des applis de tracking (52 %) ne présentaient pas leur politique de respect de la vie privée à leurs utilisateurs.

Bref si ces objets sont bien personnels, les données qu’ils génèrent semblent être collectives.

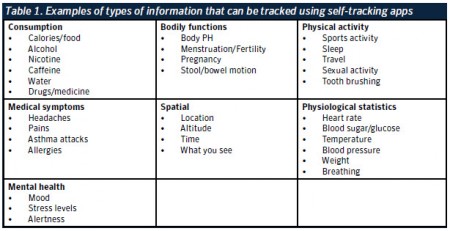

Les apps de suivi transmettent des données relatives à cinq domaines différents en moyenne, et certaines en répertorient jusqu’à quatorze, dont la collecte et l’analyse permettent une utilisation qui fera le bonheur des sociétés de collecte de données et aussi étoffera leur portefeuille. Selon Symantec, les données collectées sur les terminaux de suivi pourraient avoir des implications massives en matière de sécurité et de violation de la vie privée, notamment le vol d’identité, le profilage, le harcèlement, l’extorsion et l’utilisation ou l’abus par des entreprises tiers. Les risques se situent à plusieurs niveaux :

– des objets eux-mêmes et donc de chaque utilisateurs,

– lors de la transmission, de chaque utilisateur ou d’un nombre limitée d’entre eux ;

– lors du stockage dans les data centers, pour l’ensemble des utilisateurs.

* *

*

Les recommandations de Symantec (en anglais, tirées du livre blanc)

Pour les utilisateurs

– The following steps could help users stay safe when using self-tracking apps:

– Use a screen lock or password to prevent unauthorized access to your device

– Do not reuse the same user name and password between different sites

– Use strong passwords

– Turn off Bluetooth when not required

– Be wary of sites and services asking for unnecessary or excessive information

– Be careful when using social sharing features

– Avoid sharing location details on social media

– Avoid apps and services that do not prominently display a privacy policy

– Read and understand the privacy policy

– Install app and OS updates when available

– Use a device based security solution

– Use full device encryption if available

Pour les développeurs et les fournisseurs de services

– App and service providers should observe the following points to help provide a secure experience for users:

– Build security in from the start, not as an afterthought

– Always use secure protocols when transmitting data

– Ensure that the device is not directly or indirectly traceable

– Only collect data that is necessary to provide a service and nothing more

– Require strong passwords for user accounts

– Implement secure session management

– Follow best practices for password handling (only store salted hashes and not the real password)

– Follow secure coding practices

– Provide an easy to understand privacy policy and act within the stated policy

– Pen test system infrastructure to ensure security

– Ensure that backend systems are well protected from intrusion

– Make security testing a part of the product development process

– Ensure that staff are properly trained on how to handle sensitive information

– As a data controller, be sure to comply with relevant data protection laws

puis

puis