Les rançongiciels (ransomwares) figurent actuellement parmi les préoccupations majeures dans le monde de la sécurité informatique. Un logiciel malveillant prend en otage des données qui seront restituées contre une rançon. Le malware peut aussi bien chiffrer les données des disques durs locaux que celles de réseaux partagés à distance. Une fois le cryptage exécuté, une somme d’argent est réclamée au propriétaire des données en échange de la clé qui permettra de les décrypter. Il faut bien comprendre qu’aucun outil ne peut empêcher ou éradiquer une demande de rançon. Sensibiliser les utilisateurs, mettre à jour les protections adoptées pour le courrier électronique ou les points d’entrée, est sans conteste la meilleure façon d’éviter les dommages opérés par les logiciels malveillants.

Lorsque l’on est confronté à un ransomware, le temps passé à le détecter est un des éléments les plus importants. Plus l’activité d’un rançongiciel dure dans une entreprise, plus l’impact est grand et plus il est coûteux de revenir à la situation normale.

Comme je l’ai déjà mentionné, aucun outil – pas même le SIEM qui opère a posteriori – ne peut empêcher ou éradiquer un ransomware. En effet, par nature le SIEM collecte les logs pour effectuer des recherches sur des événements qui se sont déjà produits. Une implémentation bien configurée du SIEM diminue considérablement les temps de détection de ce type de menace et par suite réduit les coûts du retour à une situation normale. Le SIEM demande l’établissement de règles précises et la possibilité d’observer en quasi temps réel ce qui se passe dans l’entreprise.

Etablir des règles

Etablir des règles est impératif pour l’entreprise. C’est la seule façon d’élaborer des conjectures valables pour déterminer si le comportement observé est normal ou anormal. En cas de ransomware, les règles d’utilisation des fichiers sont capitales. Elles servent à identifier rapidement tout pic concernant la création, le renommage ou la suppression de fichiers par un utilisateur ou un processus spécifique. En fonction des données de log disponibles, le nom de l’utilisateur et l’adresse ip source sont rapidement identifiés de même que tous les fichiers concernés.

J’évoque maintenant quelques-unes des manières les plus courantes de surveiller les fichiers dans une entreprise.

Moniteur d’intégrité des fichiers (File Integrity Monitor)

Le moniteur d’intégrité des fichiers fournit normalement toutes les informations utiles, mais en temps différé, et utilise une grande quantité de ressources.

La plupart des moniteurs d’intégrité de fichiers analysent les modifications intervenant dans des répertoires spécifiques sélectionnés. Dans la plupart des cas, La surveillance n’est cependant pas effectuée en temps réel mais à intervalles programmés. Durant une analyse, le package de contrôles des fichiers est comparé aux valeurs de l’analyse précédente. De cette manière, le moniteur d’intégrité de fichiers peut tout identifier, de la création d’un fichier ou d’un dossier, jusqu’à sa modification, son renommage ou sa suppression.

Ce n’est cependant pas la meilleure méthode d’alerte en cas d’attaque par ransomware car la surveillance ne s’effectue pas en temps réel. Cette méthode peut toutefois se révéler très utile lorsque l’attaque a été contenue et qu’il convient d’identifier les fichiers à récupérer.

Système d’exploitation Windows

La surveillance des accès doit être activée via une stratégie globale ou via une stratégie de sécurité locale sur le serveur. En outre, la surveillance des dossiers en question doit nécessairement être permise à tous. (Un guide complet sur ce sujet est publié sur Microsoft Technet.

Dès la surveillance activée, de nombreux événements sont générés, figurant dans les journaux de sécurité du serveur. L’événement majeur à rechercher est l’événement ID « 4663 ». La clé à rechercher dans cet événement est le masque d’accès parce qu’il révèle le type d’accès exécuté. Lorsque les événements ont été identifiés, une enquête plus approfondie est nécessaire pour déterminer si un événement 4663 est une suppression ou un renommage, etc.

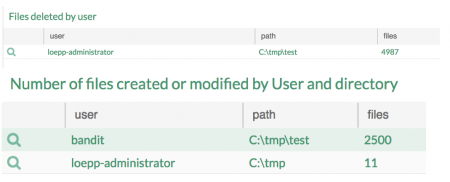

Il faut se rappeler qu’en présence d’un ransomware, c’est la masse d’activité dans un répertoire qui sert de compteur. Le langage de recherche de la solution SIEM de LogPoint simplifie cette recherche et permet d’établir un tableau de bord comme ci-dessous :

Dans le cas étudié, au cours des 10 dernières minutes, Bandit a créé 2500 fichiers dans le répertoire c:\tmp\test. Ce qui est parfaitement anormal. Encore une fois, lorsqu’une entreprise a érigé des règles, la recherche à partir du tableau de bord peut être utilisée pour créer des alarmes en quasi temps réel. De plus, il est très facile d’obtenir la liste complète des fichiers modifiés/supprimés, etc. par un utilisateur donné. Cette liste peut être exportée et réutilisée par un logiciel de sauvegarde pour restaurer les fichiers affectés. La récupération est facilitée et peut être démarrée en quelques minutes.

Matériel

Dans de nombreuses entreprises, les utilisateurs se connectent directement à l’environnement de stockage. Dans ce cas, le journal d’audit doit provenir directement des périphériques de stockage (LogPoint prend en charge la plupart des systèmes de stockage du marché).

L’audit des activités des malwares doit être effectué plus ou moins de la même manière que pour l’OS Windows. Les journaux de stockage sont normalement beaucoup moins bavards qu’un journal d’OS et plus précis sur ce qui s’est passé sur le système.

Selon le type d’accès au système de stockage utilisé, le journal d’audit peut ne pas contenir tout ce dont on a besoin, par exemple l’événement individuel peut contenir le nom du fichier, l’adresse IP et le type d’accès, mais pas le nom de l’utilisateur. Ici, la capacité de LogPoint à enrichir les fichiers de logs peut être d’un grand secours. Une adresse IP peut être convertie en un nom de périphérique, et un nom de périphérique peut être converti en un utilisateur spécifique en une requête. De cette manière simple, il est possible d’intervenir immédiatement par l’identification de la personne qui agit de manière inhabituelle ou hors des règles.

Le facteur humain

Même si un SIEM performant peut rapidement identifier un comportement suspect, semblant indiquer la présence d’un ransomware, une intervention humaine demeure indispensable pour stopper et contenir les processus puis commencer la récupération. Malheureusement, parce que ce dernier point est souvent négligé, les coûts de récupération sont importants. Il est donc absolument impératif de tester les procédures à suivre en cas d’alerte à propos d’un ransomware.

De nombreux ransomwares ont sévi cette année, présentant de nouvelles variantes chaque semaine. Il y a quelques jours seulement, le métro de San Francisco a été temporairement rendu gratuit à la suite de la compromission du système informatique de l’exploitant par un ransomware, mettant hors service les automates de billeterie. Certains pays sont plus particulièrement visés. La France n’est pas épargnée et CryptoLocker (et ses variantes) a été (et est toujours) particulièrement actif. On sait qu’un SIEM configuré correctement pour la détection permet dans des environnements importants (50 000 employés et plus) de détecter un ransomware et de réagir en moins de cinq minutes. Ce qui mérite sans doute de s’y intéresser.

___________

Frédéric Saulet est Directeur Régional Europe du Sud de LogPoint

puis

puis