Entre les premiers semestres 2019 et 2018, le nombre d’attaques contre les objets connectés a été multiplié par 9.

C’est ce que révèle intitulée « IoT : a malware story » que vient de publier l’éditeur spécialisé dans les logiciels de sécurité Kaspersky. Les honeypots de Kaspersky – des réseaux de copies virtuelles divers objets et applications connectés à Internet, servant de leurres – ont détecté 105 millions d’attaques contre des équipements de l’IoT, provenant de 276 000 adresses IP distinctes, durant les six premiers mois de l’année. Ce chiffre est approximativement neuf fois supérieur à celui enregistré au 1er semestre 2018, qui avoisinait seulement 12 millions d’attaques issues de 69 000 adresses IP. Mettant à profit la faiblesse de la sécurité des produits IoT, les cybercriminels redoublent d’efforts pour tenter de créer et monétiser des botnets sur l’Internet des objets.

Les cyberattaques sur les équipements IoT explosent alors que, bien que de plus en plus de particuliers et d’entreprises fassent l’acquisition d’appareils « intelligents » (connectés au réseau et interactifs) tels que des routeurs ou des caméras de sécurité numériques, leur protection n’est pas jugée utile par tous. Ce problème n’est pas nouveau (La sécurité de l’IoT est-elle une bombe à retardement ?) mais il prend une dimension plus importante à mesure que les objets connectés se diffusent partout.

Les cybercriminels, pour leur part, y voient des opportunités croissantes de tirer profit de ces nouveaux équipements. Ils exploitent ainsi des réseaux d’objets connectés infectés afin de lancer des attaques DDoS ou de s’en servir comme proxy pour d’autres types d’activités malveillantes. Pour en savoir plus sur le fonctionnement de ces attaques et la façon de s’en prémunir, les experts de Kaspersky ont mis en place des honeypots, des leurres destinés à appâter les cybercriminels dans le but d’analyser leurs activités.

D’après l’analyse des données collectées par ces honeypots, les attaques contre les équipements IoT ne sont généralement pas complexes mais plutôt sournoises, les utilisateurs risquant de ne même pas les remarquer.

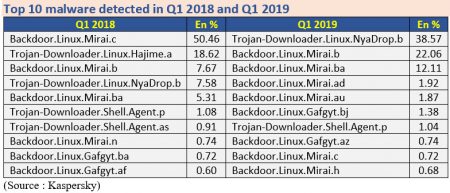

La famille de malware responsable de 39 % des attaques – le botnet Mirai – est capable d’exploiter des vulnérabilités anciennes, non corrigées, pour prendre le contrôle d’un appareil. Une autre technique est l’attaque par force brute sur les mots de passe, employée par la deuxième famille de malware la plus répandue, Nyadrop. A l’origine de 38 % des attaques et servant souvent au téléchargement de Mirai, celle-ci s’affirme comme l’une des menaces les plus actives depuis quelques années. Le troisième botnet le plus courant ciblant les objets connectés – Gafgyt, à 2 % – fait lui aussi appel à la force brute.

En outre, les chercheurs ont pu localiser les pays les plus fréquemment sources d’infection au 1er semestre 2019. Il s’agit de la Chine (30 % de l’ensemble des attaques), suivie du Brésil (19 %) et de l’Egypte (12 %). Il y a un an, au 1er semestre 2018, la situation était différente : le Brésil arrivait en tête (28 %), devant la Chine (14 %) et le Japon (11 %).

Les infrastructures à clé publiques encore sous-utilisées

Dans le développement de leurs objets connectés, les entreprises négligent encore la sécurité de leurs infrastructures à clés publiques (PKI) selon une étude réalisée par le cabinet d’études Ponemon Institute pour le compte de nCipher Security.

Parmi les diverses menaces pesant sur la sécurité de l’IoT, les RSSI citent l’altération fonctionnelle des appareils connectés par des malwares ou par d’autres attaques (68 %) et le contrôle à distance d’un appareil par un utilisateur non autorisé (54 %). Pour autant, au classement des cinq plus importants outils de sécurisation de l’IoT, ils placent en queue de liste le déploiement de correctifs et de mises à jour sur les appareils connectés, protection pourtant efficace contre cette menace.

L’étude établit également que, dans les deux ans qui viennent, 42 % en moyenne des objets connectés recourront à des certificats numériques à des fins d’identification et d’authentification.

Au cœur de l’infrastructure informatique de nombre d’entreprises, la technologie PKI apporte un niveau de sécurité élevé dans les applications utilisées dans leur transformation numérique, comme le cloud, le déploiement d’appareils mobiles ou l’Internet des objets.

La majorité des responsables interrogés utilisent la technologie PKI dans leurs établissements, pour les certificats SSL/TLS (79 %), réseaux privés et VPN (69 %) et applications et services en mode cloud public (55 %). Mais plus de la moitié (56 %) la jugent incompatible avec de nouvelles applications. En outre, nombre de participants font état d’obstacles techniques et organisationnels significatifs à l’utilisation d’une infrastructure PKI, notamment l’incapacité à faire évoluer les applications en place (46 %), des compétences insuffisantes (45 %) et le manque de ressources (38 %).

Près du tiers (30 %) des entreprises ne font appel à aucune technique de révocation de certificats. Plus des deux tiers (68 %) déplorent le « flou généralisé autour de la propriété » des infrastructures PKI, qu’elles considèrent comme une difficulté majeure. Mais certaines font preuve de davantage de rigueur dans la sécurisation de leurs infrastructures PKI sur certains aspects. La proportion de celles dont les administrateurs utilisent un « mot de passe uniquement » pour les autorités de certification s’inscrit en recul de 6 % par rapport à 2018 pour ressortir à 24 % cette année. Et 42 % des participants affirment recourir à des modules matériels de sécurité (HSM) pour gérer les clés privées.

Pour aller plus loin

Articles sur sur la sécurité des objets connectés

- Objets connectés : menace mondiale ?

Tim Skutt, Wind River - L’Internet des Objets, une menace pour l’avenir des entreprises ?

Pierre-Yves Popihn, NTT Com - Les objets connectés vulnérables aux cyberattaques ?

Michal Salat, Avast - Les objets connectés : chevaux de Troie ?

Christophe da Fonseca, Paessler AG - La sécurité de l’IoT souffre encore de failles majeures

Christophe da Fonseca, Paessler AG

Ouvrages sur les PKI

|

Architectures PKI et communications sécuriséesAuteur : Jean-Guillaume Dumas, Pascal Lafourcade, Patrick Redon Éditeur : Dunod |

|

Sécuriser ses échanges électroniques avec une PKIAuteur : Laurent Bellefin, Marie-Laure Laffaire, Thierry Autret Éditeur : Eyrolles |

puis

puis