Les chercheurs de Kaspersky Labs ont identifié une troisième famille de bootkits, ces menaces ultras discrètes et persistantes qui se logent dans le firmware de démarrage des ordinateurs pour mieux rester indétectées…

On connaissait Lolac et MowaicRegressor… Il faut désormais ajouter MoonBounce à la liste encore restreinte des très dangereux Bootkits infectant les firmwares UEFI de nos PC.

Pour rappel, lorsqu’on appuie sur le bouton de démarrage d’un ordinateur, celui-ci lance un programme intégré sur la carte mère qui réalise quelques tests de bon fonctionnement des différents composants, initialise ce qui doit l’être, ajuste les fréquences des processeurs, puis assure le lancement du système d’exploitation ou de l’hyperviseur de virtualisation.

Autrefois connu sous le nom de BIOS, ce programme s’est complexifié avec le temps et l’évolution des matériels. Depuis 2006, il est stocké sur une mémoire Flash et porte le nom de UEFI (ou BIOS UEFI), acronyme de Unified Extensible Firmware Interface.

Une menace ultra-discrète

Parce que le firmware UEFI gère toute la phase préliminaire de démarrage d’un ordinateur, il est devenu une cible privilégiée des cyberattaquants. En effet, en infectant l’UEFI, un code malveillant démarre avant le système d’exploitation ce qui lui permet de berner plus aisément celui-ci et de contourner ses défenses intégrées ou ajoutées par dessus. Autrement dit, un code malveillant infiltré dans le firmware UEFI peut rester caché et indétecté par les protections du système pendant de longs mois ou années. Pire encore, il est souvent complexe à supprimer. Typiquement, un reformatage même de bas niveau des disques ne suffit pas à l’éradiquer contrairement à la plupart des autres menaces.

Repéré fin 2021 par les chercheurs de Kaspersky Lab, MoonBounce est donc le troisième bootkit UEFI connu à ce jour. S’il est difficile d’en connaître les auteurs, ce malware semble avoir déjà été utilisé au moins une fois par le célèbre groupe de hackeurs chinois APT41 contre une entreprise de transport.

La détection de ce rootkit n’est pas vraiment le fruit du hasard mais résulte d’une analyse des logs retournés par l’outil « Firmware Scanner » intégré dans nombre de protections Kaspersky.

Une attaque sophistiquée

« En raison de son emplacement sur la mémoire flash SPI, qui se trouve sur la carte mère au lieu du disque dur, l’implant est capable de persister dans le système malgré le formatage ou le remplacement du disque », expliquent les chercheurs.

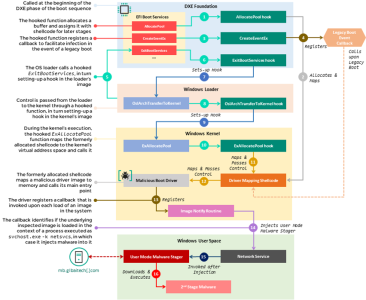

L’implant malveillant est d’une haute sophistication et démontre une parfaite maîtrise par les auteurs du malware du fonctionnement technique d’un firmware UEFI. « L’image du micrologiciel est modifiée par les attaquants d’une manière qui leur permet d’intercepter le flux d’exécution original de la séquence de démarrage de la machine et d’introduire une chaîne d’infection sophistiquée » révèle l’équipe Kaspersky.

La modification de cette séquence de démarrage permet au malware d’introduire un driver malveillant au cœur de l’espace mémoire du Kernel Windows. Ce dernier peut alors télécharger des menaces plus évoluées (comme un keylogger, un spyware, etc.) à l’insu des protections intégrées au système et autres outils de sécurité installés sous Windows. D’autant que ces activités malveillantes se font exclusivement en mémoire, ne laissant aucune trace sur les disques (elle se réalise intégralement en mémoire sans téléchargement de fichiers). D’ailleurs, en l’absence de traces, les chercheurs de Kaspersky n’ont pas trouvé quelles activités malveillantes avaient réellement été perpétrées durant les semaines ou mois durant lesquels les PC à l’UEFI infecté de l’entreprise de transport sont restés pervertis.

Il existe une parade

Face à de telles menaces, il n’existe qu’une seule vraie parade : utiliser un PC avec une fonction Secure Boot activée par défaut. Cette fonction active notamment des défenses comme BootGuard qui s’assurent justement que le firmware UEFI n’a pas été modifié. Force est de reconnaître que même si cette protection existe sur la plupart des PC modernes, elle est rarement activée. Une menace comme MoonBounce doit donc sensibiliser un peu plus les entreprises à la pertinence d’une telle protection qui n’impacte pas l’expérience utilisateur mais peut complexifier celle des administrateurs et des équipes chargées de la maintenance des PC en cas de panne.

Les chercheurs de Kaspersky rappellent également qu’il est impératif de ne mettre à jour son BIOS UEFI qu’avec des images provenant directement des sites des fabricants de cartes mères. Bien évidemment, ils rappellent que de telles menaces illustrent l’importance d’une protection comme « Firmware Scanner » intégrée aux solutions de l’éditeur.

puis

puis